Am Ende jedes Projekts wollen wir die zufriedenen Benutzer sehen. Ein schnelles Login und die schnelleren Reaktionszeiten tragen einen wesentlichen Teil dazu bei. Und wenn dabei auch weniger Hardware benötigt wird, freuen sich auch die IT-Entscheider. Der Einsatz von WEM verspricht die Reduzierung der LoginZeiten auf unter 15 Sekunden. Laut Hersteller, kann die Userdichte je nach Citrix-Umgebung verdoppelt werden.

WEM kann die vorhandene Ressourcen in drei Richtungen optimieren: CPU, Arbeitsspeicher und I/O.

CPU und I/O-Optimierung - der Agent analysiert ständig (on the fly) das Userverhalten und passt die Prioritäten dynamisch für CPU und I/O an. Um die beste Performancewerte zu erreichen, werden die Prioritäten bei den unnötigen Ressourcen heruntergesetzt.

Speicherverbrauch-Optimierung – in diesem Fall analysiert der Agent alle aktuell laufende Prozesse und stellt fest, welche Prozesse momentan genutzt werden und welche nicht (Idle sind). Jede Applikation reserviert beim Starten gewisse Anzahl von Arbeitsspeicher, nutzt die aber im Idle-Zustand nur ein Teil davon. Dieses ungenutzte Arbeitsspeichervolumen wird dem Betriebssystem zurückgegeben. Diese Technologie hat mit der alten Citrix Memory-Optimirung (DLL-Basierend) nichts Gemeinsames.

Der Einsatz von WEM in einer geplanten Infrastruktur kann die Zahl der benötigten Server halbieren. Die Implementierung des WEMs in bestehende Umgebung ist ein einfacherer Weg die Benutzerzufriedenheit zu erhöhen.

Allgemein:

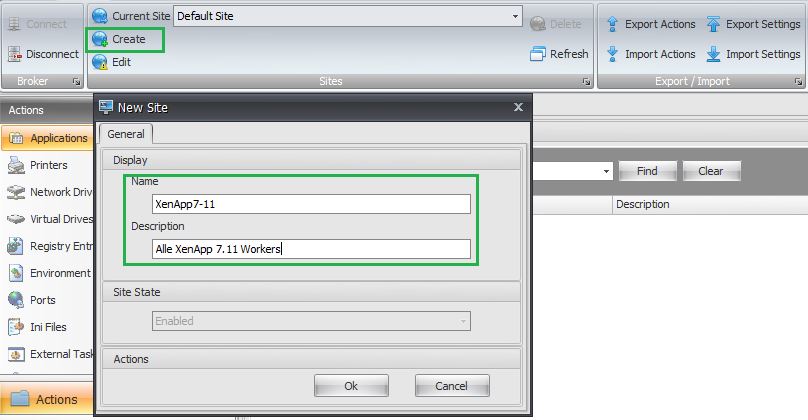

Das Hauptelement einer WEM-Infrastruktur ist die Site. Die Site ist eine logische Einheit, die eine Gruppe von Agenten, die gemeinsame Eigenschaften, Parametern (z.B. Standort oder Bereitstellungsart: XenDesktop, XenApp, RDS, Horizon View) haben, umfassen kann.

Die Zuweisung von Agenten zu einer Seite, ist nicht anders als eine Anpassung eines Registry-Wertes. Dies lässt sich am effektivsten über die Gruppenrichtlinien konfigurieren:

Computer Configuration > Administrative Templates > Citrix - Workspace Environment Manager > Agent Host Configuration > Site Name

Die Erstellung der Seiten selbsterklärend:

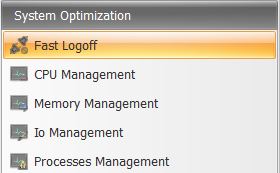

System Optimization / Optimierung:

Die Performance-Optimierung gehört sicherlich zur den Kernfunktionen des WEMs. Sie können die Optimierung von Ressourcen in den folgenden Bereichen vornehmen. Die Optimierungsschritte sind ziemlich einfach und selbsterklärend.

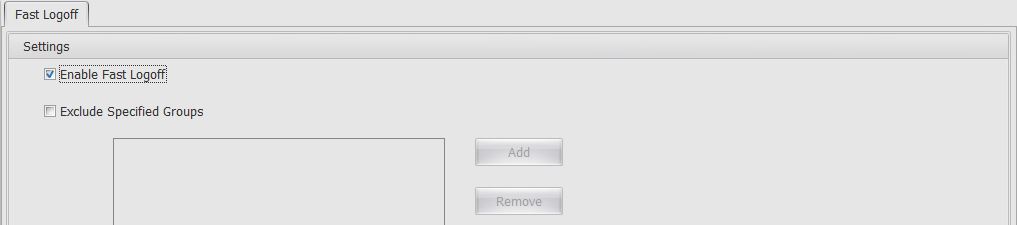

Fast Logoff

Diese Funktion ermöglicht eine sofortige Trennung der Benutzer-Session. Die Prozesse, die für die Session-Trennung notwendig sind, werden weiterhin im Hintergrund abgearbeitet.

Es besteht auch die Möglichkeit die bestimmten Gruppen aus der Bearbeitung rauszunehmen.

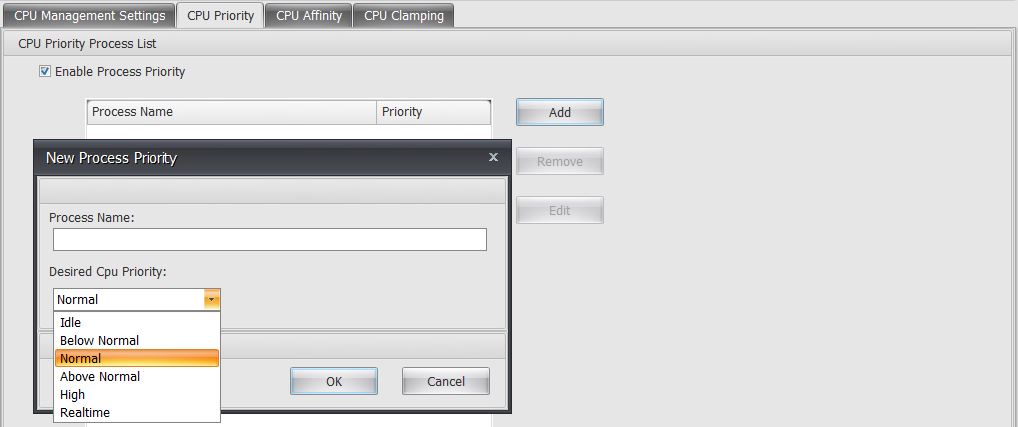

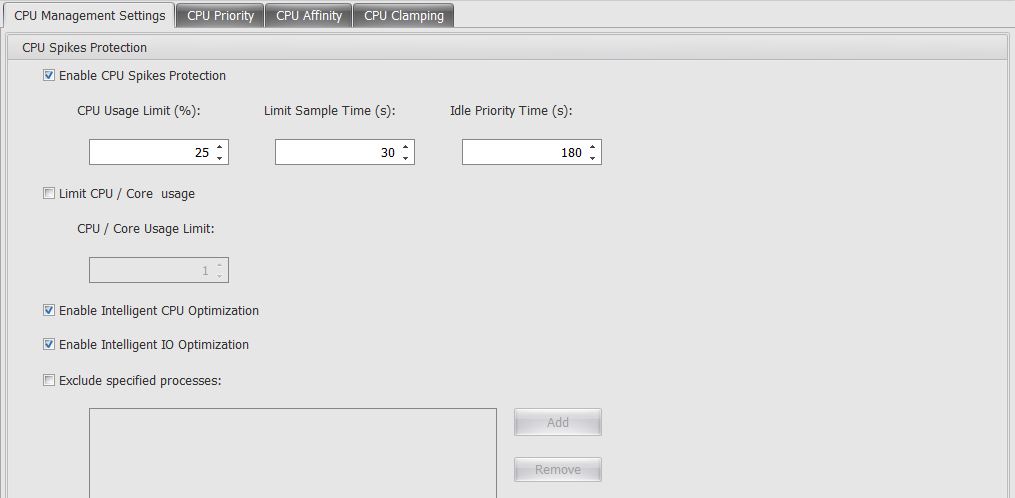

CPU Management

Die breite Auswahl an Konfigurationen bietet der Bereich CPU Management. Im ersten Schritt aktivieren Sie die CPU Spike (Spitzenauslastungen) Protection, sowie Intelligent CPU Optimization und Intelligent IO Optimization. Es besteht auch die Möglichkeit die Verwendung von CPU-Cores zu limitieren, sowie die bestimmten Prozesse aus der Optimierung rauszunehmen.

Die Limitierung bezieht sich auf alle logische CPUs.

CPU Spike Protection – kann verhindern, dass ein beliebiger Prozess mehr als X% der CPU-Ressourcen für eine bestimmte Zeit verbrauchen kann. Die Zeit wird in der Option Limit Sample Time in Sekunden festgelegt. Die gewünschten Ergebnisse werden durch das Herunterstufen von Prozess-Prioritäten erreicht. Wie lange ein Prozess heruntergestuft wird, wird in Option Idle Priority Time in Sekunden definiert.

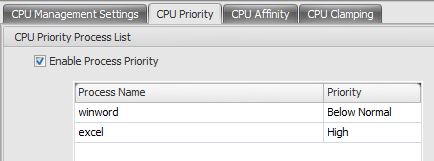

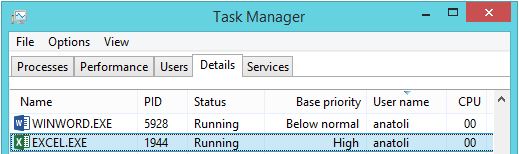

CPU Priority

Hier besteht die Möglichkeit für bestimmte Prozesse die Prioritäten festzulegen.

Beispiel:

Ergebnisse:

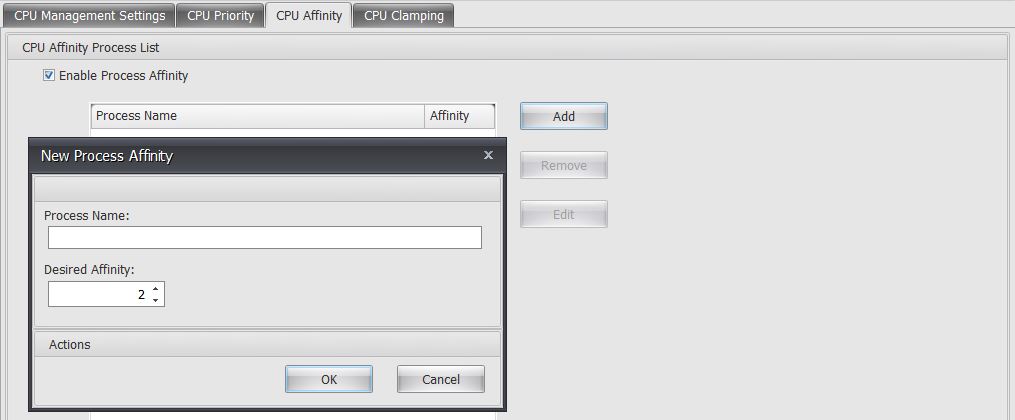

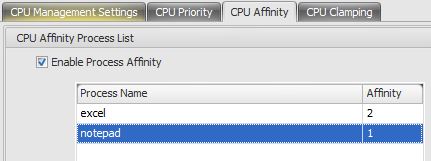

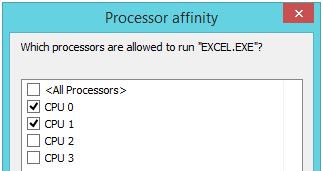

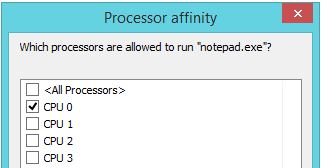

CPU Affinity

Sie können hier festlegen, welche logische CPU für einen Prozess zuständig ist.

Beispiel:

Ergebnisse:

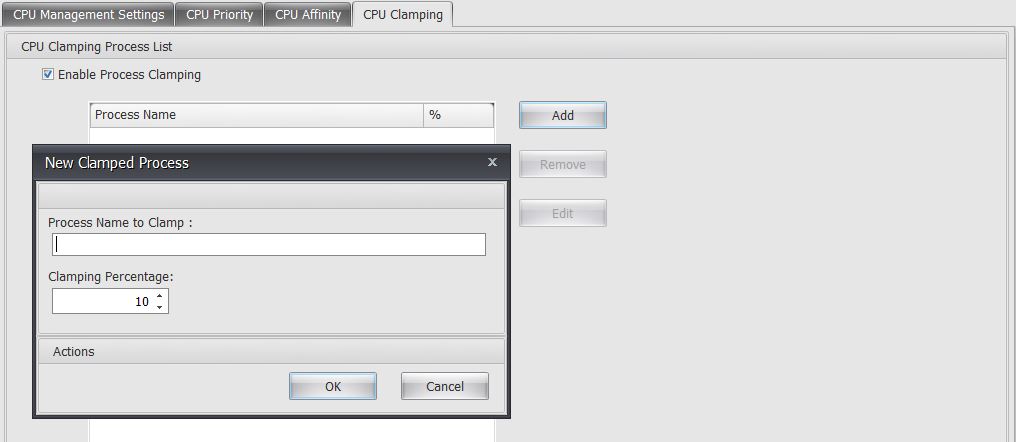

CPU Clamping

Die Funktion ermöglicht der Verbrauch von CPU Ressourcen der einzelnen Prozessen zu begrenzen.

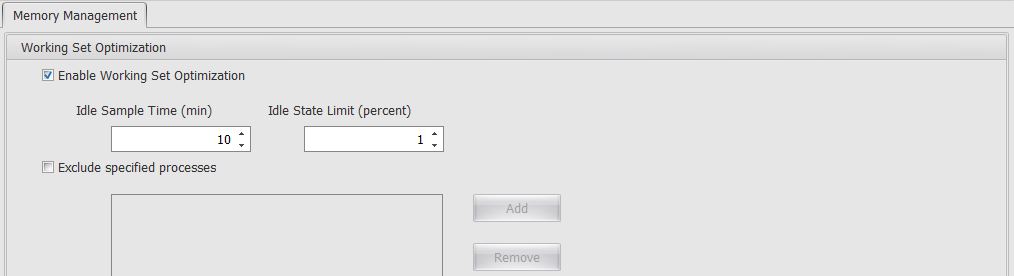

Memory Management

Diese Einstellungen optimieren die Nutzung von Speicherressourcen. Aktivieren Sie Working Set Optimization. Idle Sample Time – hier wird festgelegt, wie lange die Applikation sich im Idle-Zustand befinden kann, bis die Speicherressourcen weggenommen werden. Die Anwendungen können auch nach Bedarf von dem Optimierungsprozess ausgeschlossen werden.

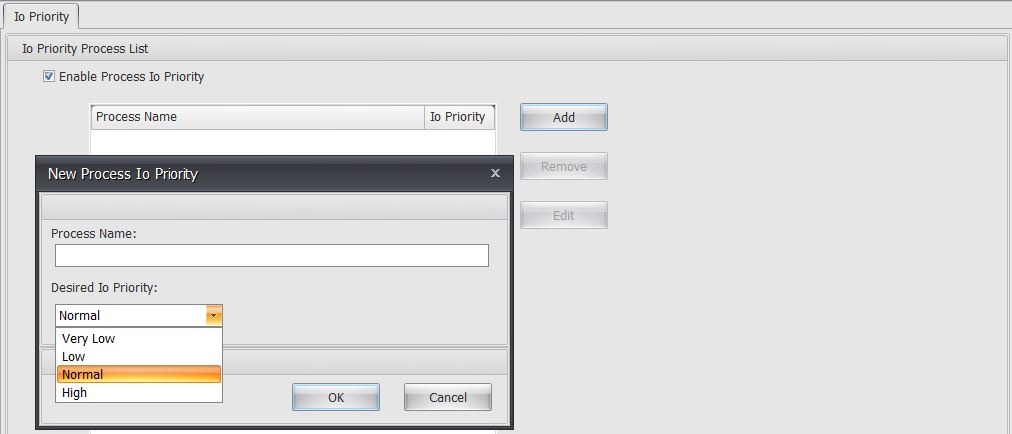

IO Management

Hier können Sie die I/O für ausgewählte Prozesse priorisieren.

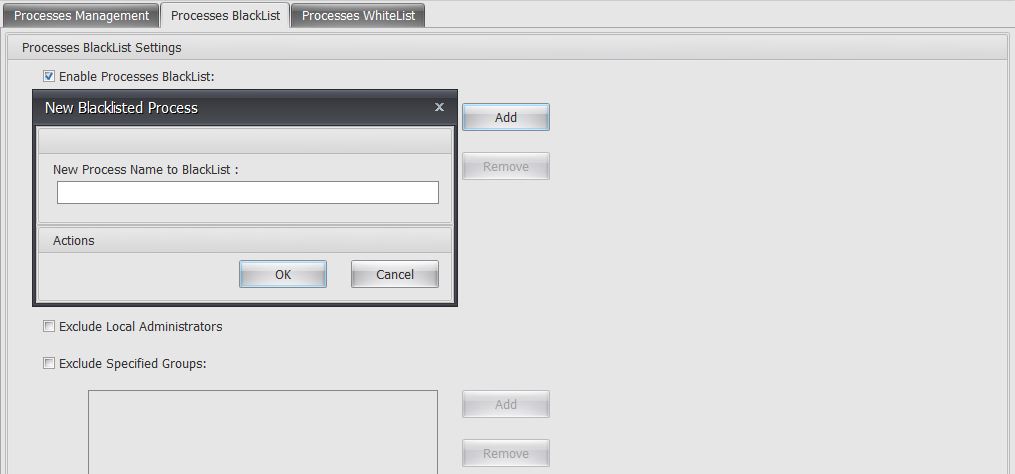

Processes Management

Sie können die Ausführung von Anwendung erlauben oder verhindern, ohne dafür einen AppLocker oder die Software Restriction Policy zu konfigurieren.

Nach dem Sie Processes Management aktiviert haben, können Sie eine Liste von gesperrten oder erlabten Applikationen erstellen. Seien Sie vorsichtig mit der Nutzung der Whitelisten. Wenn bestimmte Applikation sich auf der Whitelist befinden, werden alle weitere Apps automatisch auf die schwarze Liste gesetzt.

Es besteht auch die Möglichkeit die lokalen Administratoren und ausgewählte Gruppen auszuschließen:

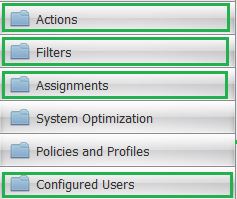

Die vier weiteren Bereiche werden für die Gestaltung der Benutzer Umgebung verwendet.

Actions

Der Bereich Actions umfasst viele für die Benutzer-Umgebung notwendige Komponenten. Die hier vorgenommen Einstellungen können je nach Umgebung die Login-Skripts komplett ersetzen. Die Einstellungen erinnern mich stark an die Windows Group Policy Preferences.

Die Konfiguration ist selbst erklärend. Wählen die gewünschte Option und klicken Sie auf Add-Button...

Damit die folgenden Schritte verständlich werden, erstelle ich zuerst zwei Benutzer, zwei Gruppen und zwei Netzwerk-Freigaben:

Der erste User (anatoli) gehört zur Gruppe Buchhaltung (GG-Accounting), benötigt das Laufwerk \\DC\Accounting und darf MS Access, Excel und Word verwenden.

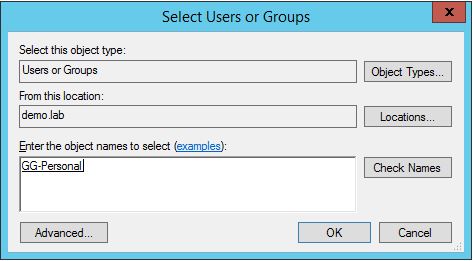

Der zweite User (milena) gehört zur Gruppe Personal (GG-Personal) und benötigt das Laufwerk \\DC\Personal und darf MS Word, PowerPoint und und Publisher verwenden.

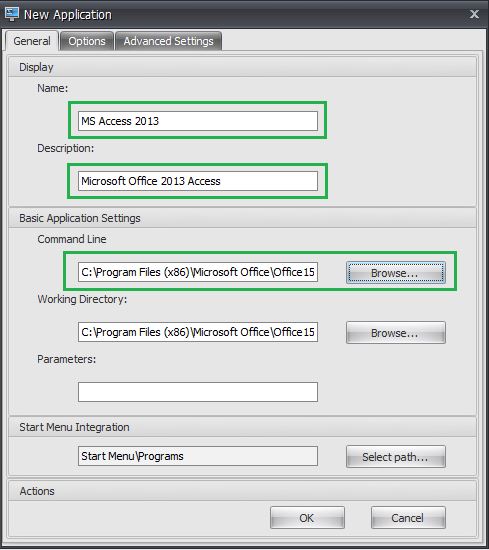

Zuerst werden die Office-Verknüpfungen erstellt.

Applications

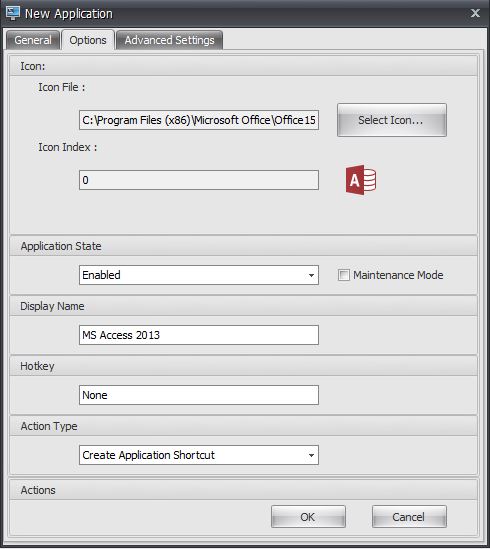

1. Name und Beschreibung eingeben. Exe-File auswählen

2. Die Icon wird automatisch erkannt, lässt sich aber ersetzen. Bei der aktivierten Option Maintenance Mode wird die zwar sichtbar aber lässt sich nicht ausführen.

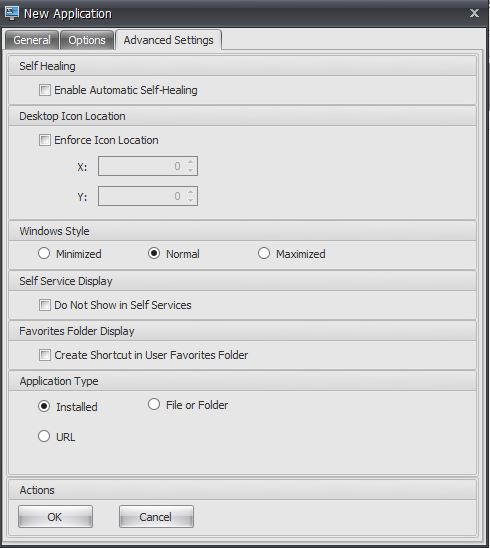

3. Hier werden keine Änderung vorgenommen.

Enable Automatic Self-Healing - wenn Sie diese Option aktivieren, werden die vom Benutzer erstelle Verknüpfungen automatisch wiederherstellt. Auch bei der Refresh-Option.

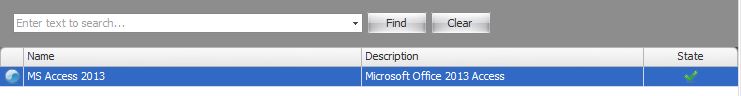

4. Die Verknüpfung wurde erfolgreich erstellt:

5. Die schnellste Methode die restlichen Applikationen zu erstellen, ist die Duplizierung.

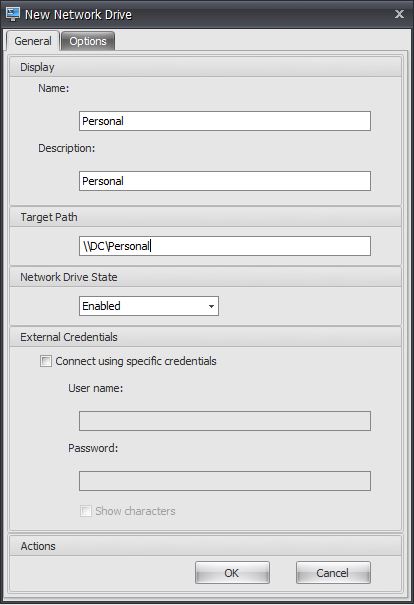

Network Drivers

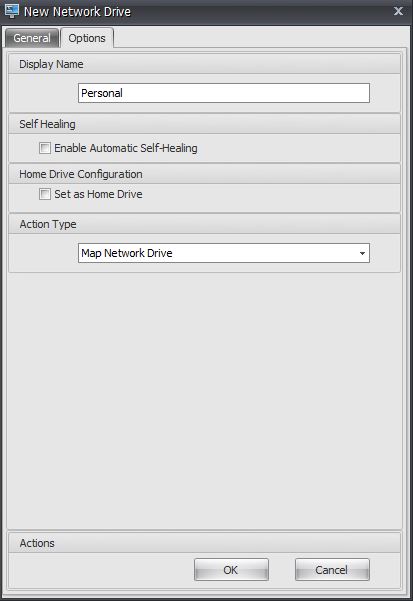

1. Auf dieselbe Art und Weise wie oben beschrieben, erstellen wir eine Verknüpfung zum Netzwerk-Laufwerk.

Name, Description und Pfad eingeben

2. Auf der Registerkarte Option lassen die weitere Einstellungen vornehmen. Display Name eingeben

3. Die Schritte für das zweite Laufwerk wiederholen.

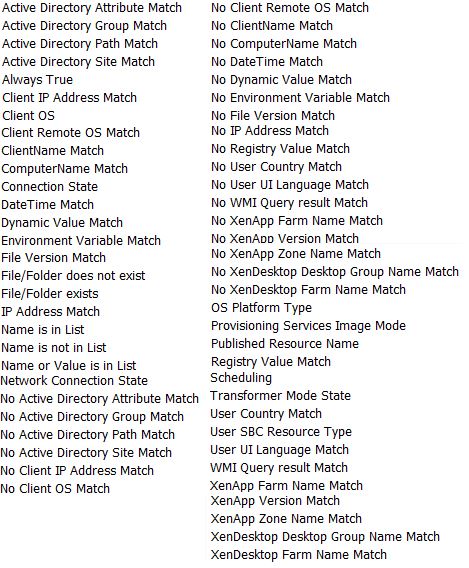

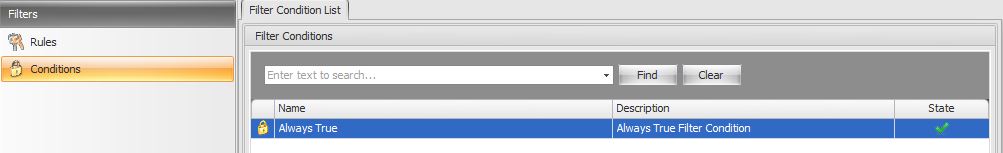

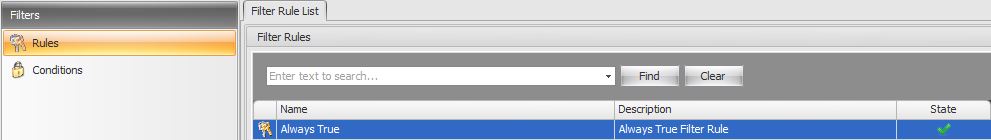

Filters

In diesem Bereich erstellen wir die Regeln und Bedingungen, um den Geltungsbereich genau zu definieren.

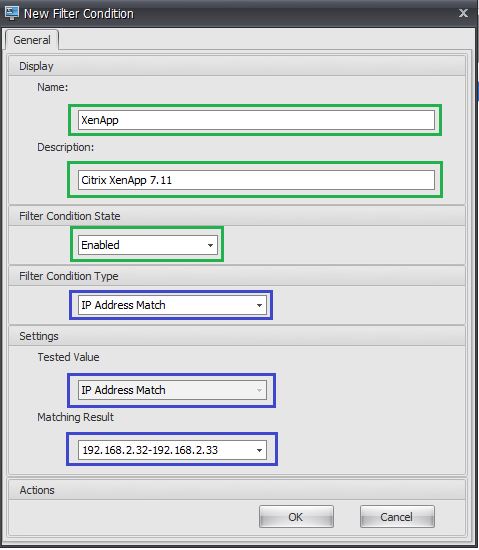

1. Zuerst erstellen wir eine neue Bedingung (Conditions), die nur meine XenApp VMs betrifft.

- Add-Button anklicken, den Name und die Beschreibung eingeben.

- Filter Condition State aktivieren

- Filter Condition Type - IP Address Match

- Tested Value - IP Address Match

- Matching Result – Ihr Adress-Bereich

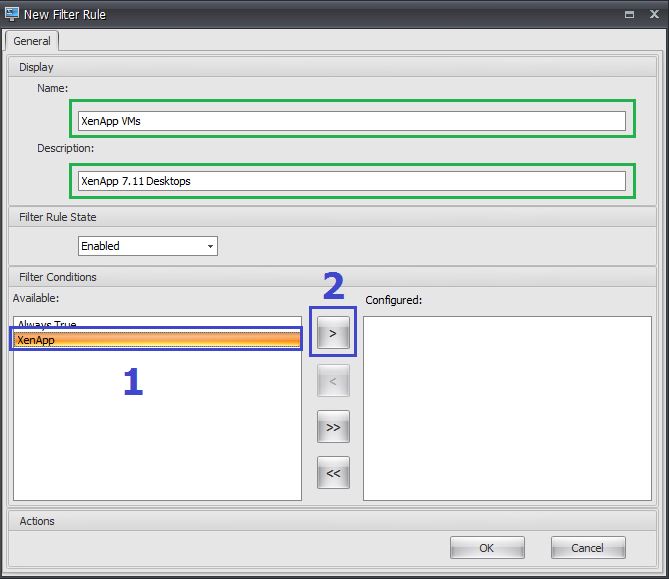

2. Danach erstellen wir eine neue Regel und verknüpfen diese mit der erstellten Bedienung.

Name und Beschreibung eingeben. Wählen Sie die gewünschte Bedinung und klicken Sie auf den Pfeil-Button.

Workspace Environment Management 4.0 bietet mehr als 50 vorkonfigurierten Bedingungen:

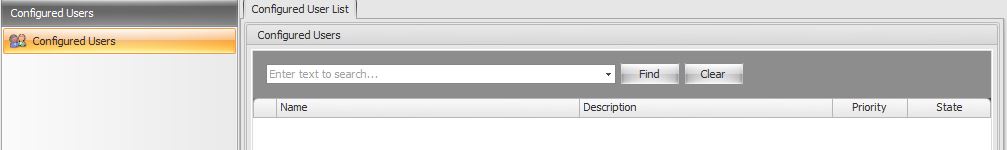

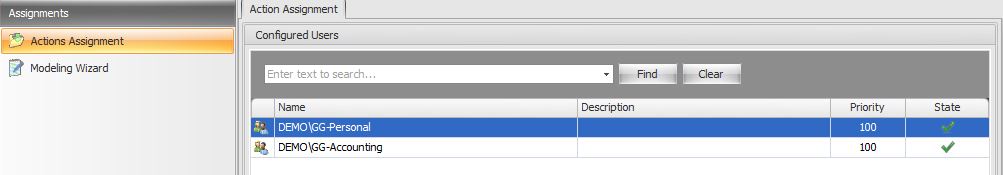

Configured Users

Der Name des Bereichs ist selbsterklärend. Hier können Sie die Benutzergruppen oder einzelne Benutzer hinzufügen.

Wählen Sie die gewünschten Gruppen aus.

Die benötigten Gruppen sind erfolgreich hinzugefügt.

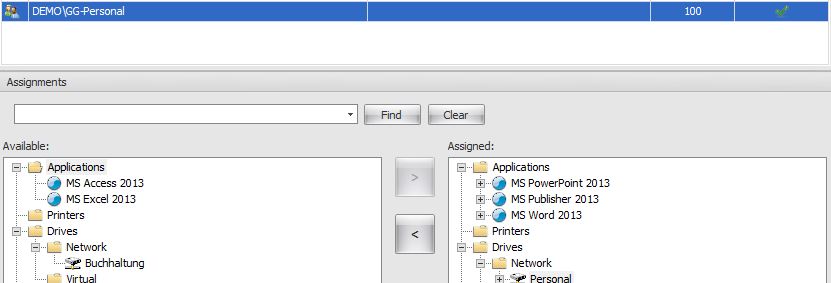

Assignment

Action Assignment

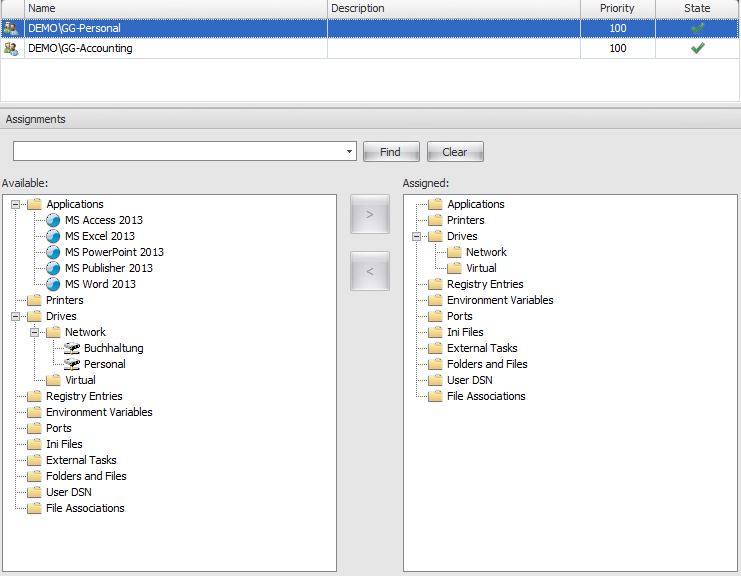

Im diesem Bereich konfigurieren wir die Zuordnung von Ressourcen.

Im Menüpunkt Action Assignment sind die konfigurierte Benutzer / Gruppen (Configured Users) sichtbar.

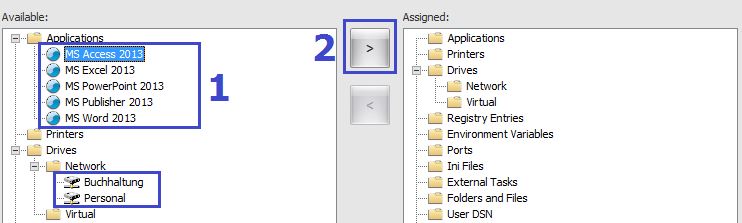

1. Doppelklick auf dem Eintrag. Es öffnet sich die Liste allen verfügbaren Optionen.

2. Markieren Sie eine Aktion und klicken Sie auf den Pfeil nach rechts, um die gewählte Option zuzuwiesen.

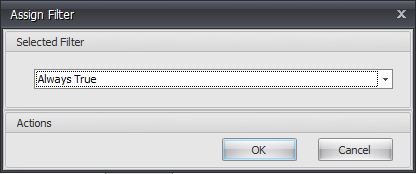

3. Bestätigen Sie die Zuweizung

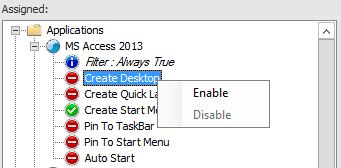

4. Die gewählte Option wird zugewiesen. Sie können auch die weitere Anpassung vornehmen.

Nach Bedarf wiederholen Sie die Schritte für alle Applikation

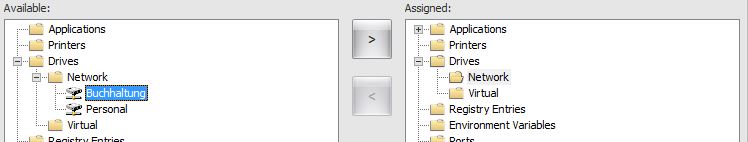

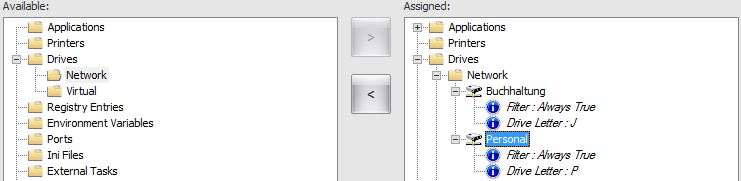

Die Zuweisung der Laufwerke ist absolut identisch. Markieren Sie das Laufwerk und klicken Sie auf den Pfeil

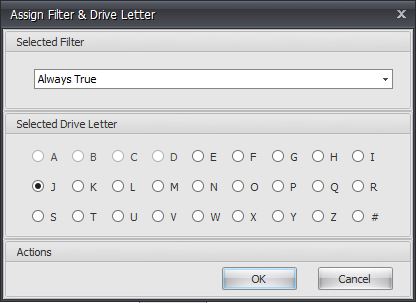

In dem geöffneten Fenster weisen Sie dem Laufwerk einen neuen Buchstaben zu.

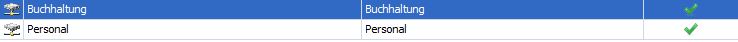

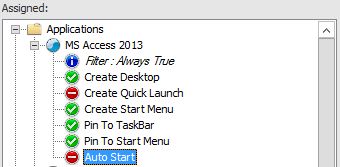

Die Laufwerke sind erfolgreich zugewiesen.

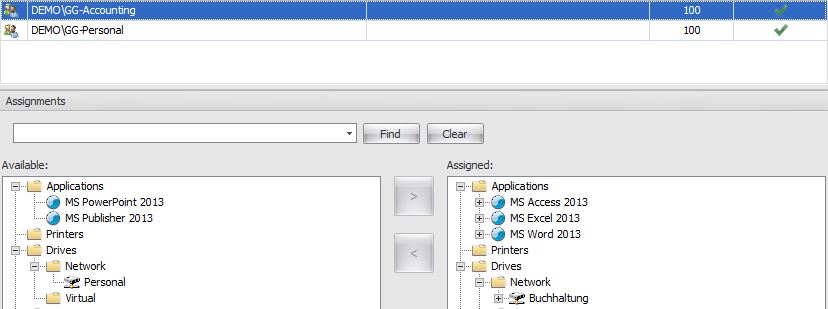

Die Einstellungen sind wie geplant konfiguriert:

Alle Benutzer der Personal-Abteilung

Alle Benutzer der Buchhaltung

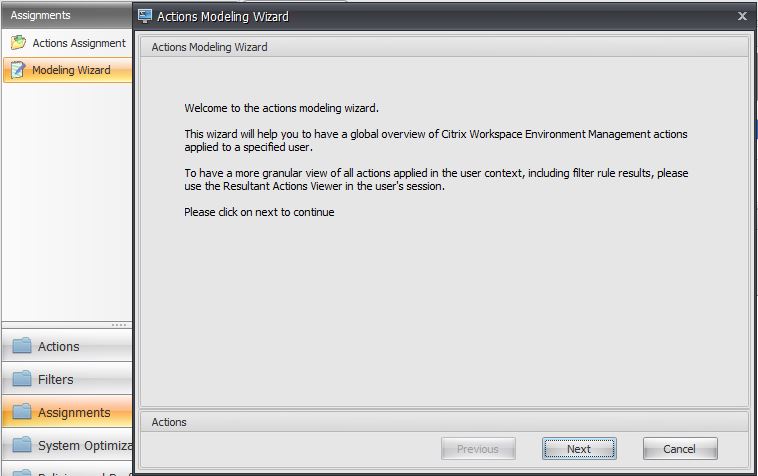

Modeling Wizard

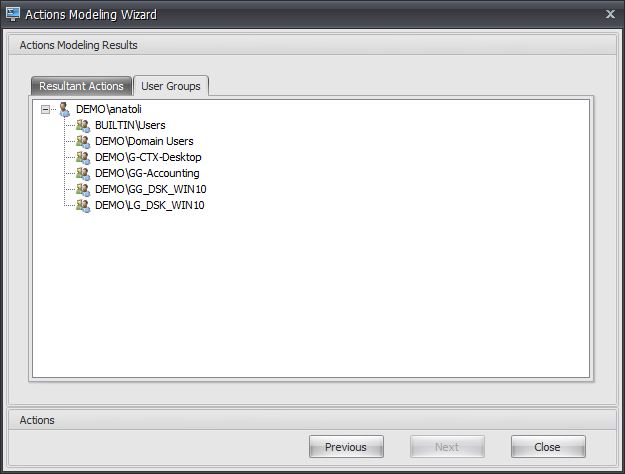

Sie können mithilfe des Modeling Wizards die zugewiesenen Einstellungen des Benutzers überprüfen.

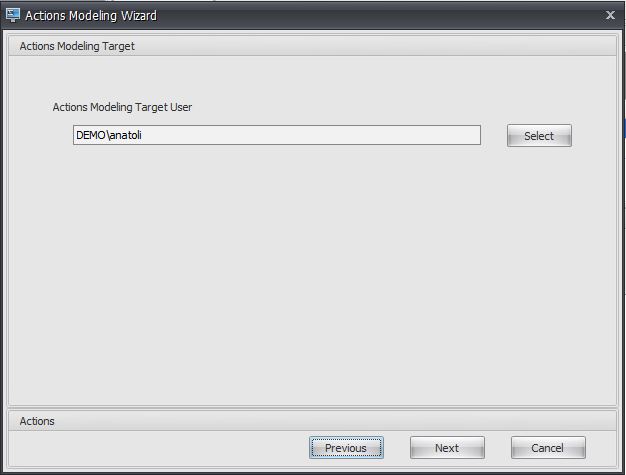

Select > Benutzername eingeben > Next

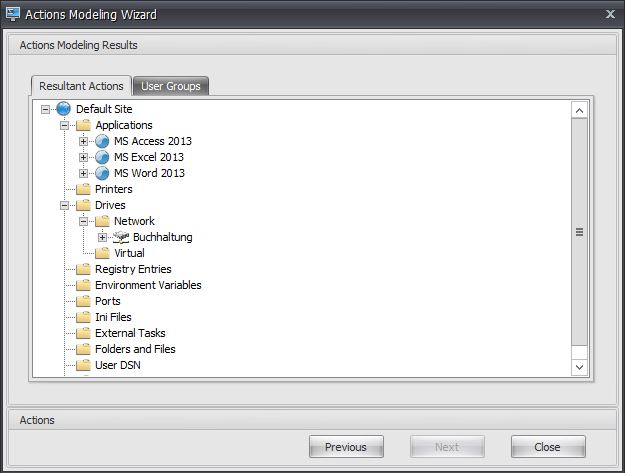

Die Ergebnisse des Wizards:

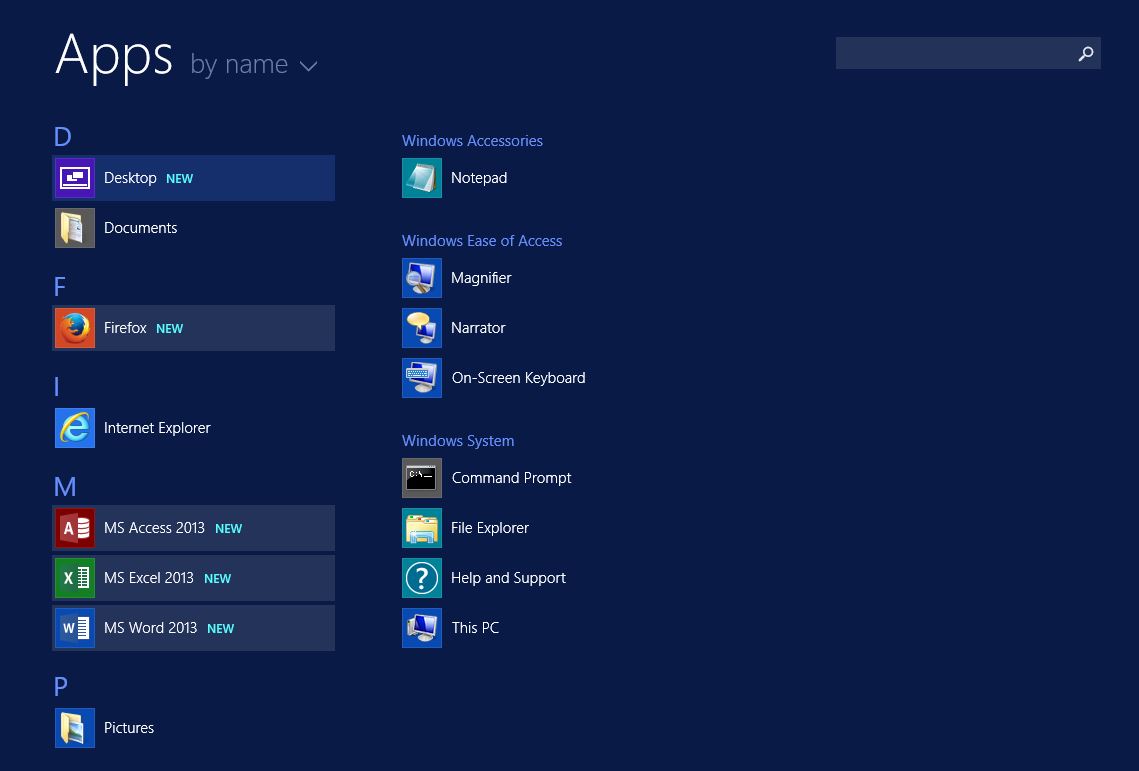

Jetzt wird getestet...

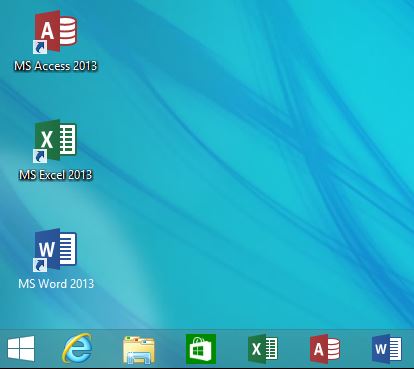

Der Mitarbeiter der Buchhaltung sollte Access, Excel und Word bekommen. Wie gewünscht, sind die Verknüpfungen auf dem Desktop und auf der Taskleiste.

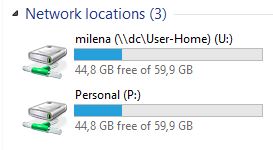

das Laufwerk ist auch gemappt:

Auch der Mitarbeiter der Personal-Abteilung hat die notwendige Applikationen: PowerPoint, Publisher und Word bekommen:

das Laufwerk Personal wurde gemappt:

Policies and Profiles

Environment Setting

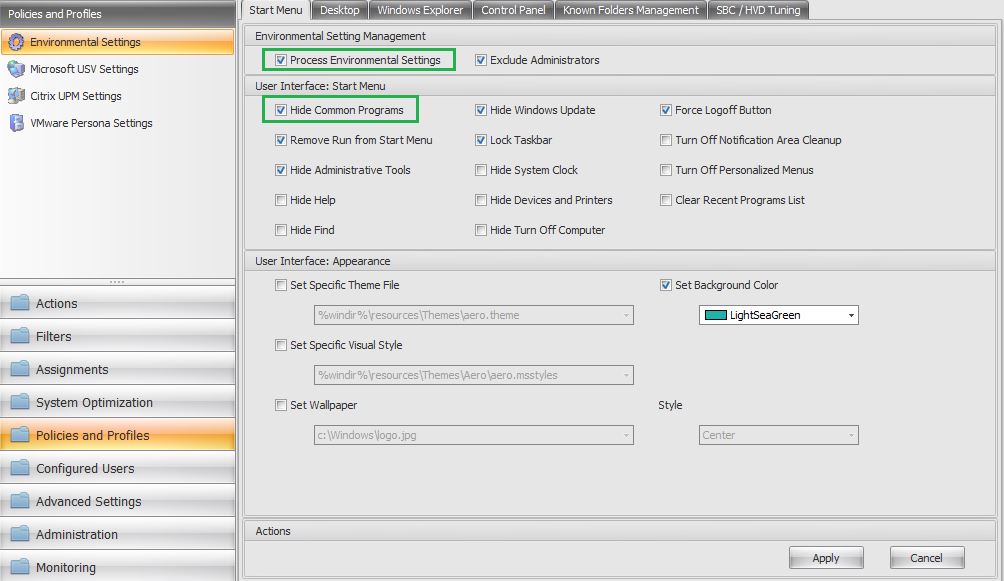

Der sinnvolle Einsatz der oberen Einstellungen verlangt eine weitere Konfiguration. Wir können auf der beschriebenen Art und Weise zwar die weiteren Applikationen erstellen, aber die vom Office-Installer angelegte Verknüpfungen sind noch auf dem Desktop. Die werden aber nicht mehr benötigt.

Ist Zustand:

Soll Zustand:

Um den Soll-Zustand zu erreichen, aktivieren Sie unter der Registerkarte Start Menu zuerst die Process Environment Settings, danach Hide Common Programs. Hide Common Programs sorgt dafür, dass unser Desktop frei von Default-Verknüpfungen bleibt.

Alle Einstellungen, die Sie im Bereich Environment Setting konfigurieren können, können auch mit Hilfe von Windows Richtlinien abbilden werden. Die Verwendung von Workspace Environment Management ist ist wesentlich einfacher in der Handhabung und schnell implementierbar. Außerdem sind vom WEM gesetzte Einstellungen schneller und zuverlässiger als die Windows GPOs.

Inwieweit Sie Ihre Umgebung anpassen und Ihre Benutzer einschränken ist Ihnen überlassen und in gewissermaßen von unternehmensinternen Sicherheitsrichtlinienabhängig.

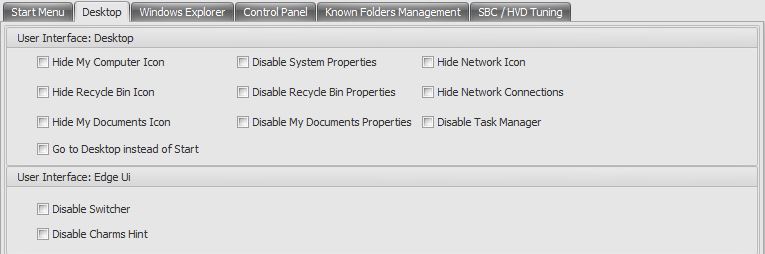

Im Bereich Desktop werden oft System, Recycle Bin und My Documents Eigenschaften deaktiviert. Sowohl Nework Icon als auch network Connection können versteckt werden.

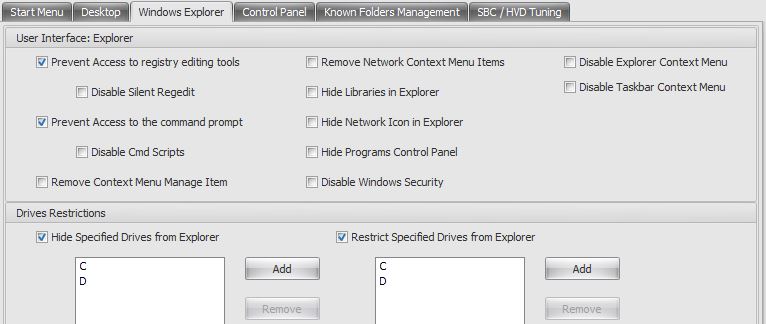

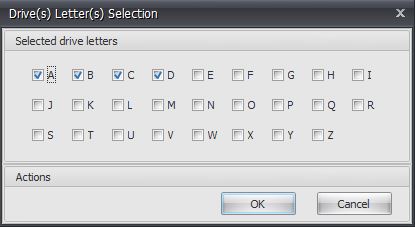

Windows Explorer: In diesem Bereich sperrt man den Zugriff auf: Registry Editor, CMD, Context Menu Manage und auf bestimmte Laufwerke.

Besonders einfach ist die Sperrung / Verstecken der Laufwerksbuchstaben.

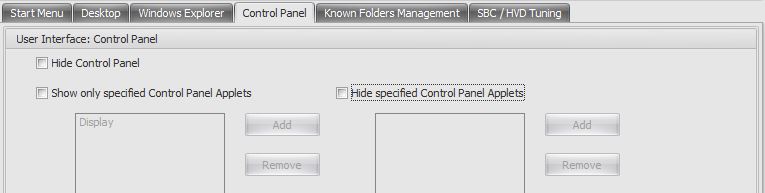

Control Panel - hier ist die Nutzung der Option Show only specified Control Panel Applets sinnvoll

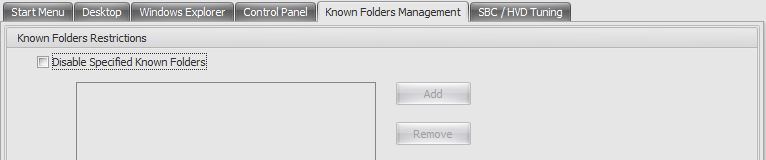

Known Folders Management - Sie können festlegen welche Known Folders (wie z.B. Musik, Bilder) werden bei der Profil-Erstellung nicht angelegt.

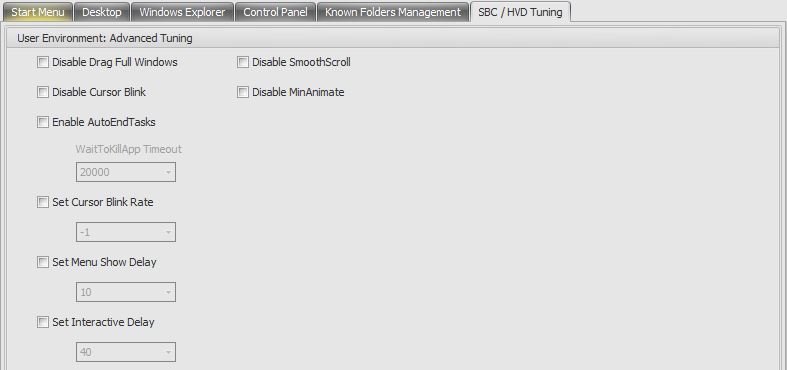

SBC/HVD Tuning (Session-Based Computing / Hosted Virtual Desktop) - hier befinden sich nur für RDS/XenApp relevante Optimierung-Einstellungen. Hier können Sie alle Einstellungen aktivieren.