In diesem Betrag werden alle notwendigen Schritte für die Einrichtung der sicheren Kommunikation über HTML5 Receiver beschrieben. Die Anleitung bezieht sich hauptsächlich auf die Intranet-Kommunikation.

Zu bemerken: Ein HTML5 Receiver kann aktuell den vollwertigen, lokal installierten Receiver nicht ersetzten.

Wenn Sie der Anleitung folgen werden Sie möglicherweise auch die Ursache für die folgende Fehlermeldung beseitigen:

- Fehler Citrix Receiver kann keine sichere Verbindung in diesem Browser herstellen. Weitere Information finden Sie im Citrix Knowledge Center-Artikel CTX134123

- Error Citrix Workspace app cannot create a secure connection in this browser. Please refer to Citrix Knowledge Center article CTX134123

- CTX134123 - Unable to Launch Applications or Desktops Using HTTPS URL via Workspace App for HTML5

Lösungen

Die Nutzung des HTML5 Receiver ist sowohl aus einem externen Netzwerk als auch aus einem internen Netzwerk möglich. Es wird von Citrix empfohlen in beiden Fällen den Zugriff auf die Citrix Infrastruktur über den NetScaler zu organisieren.

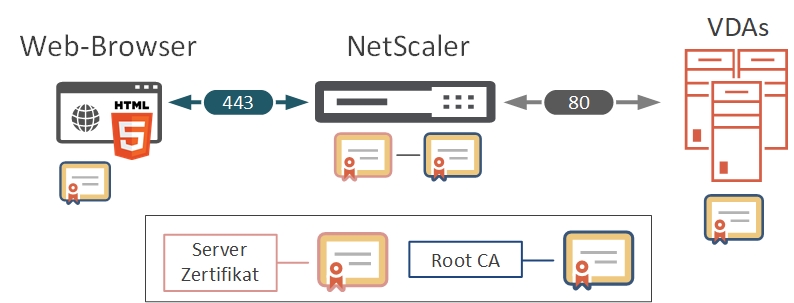

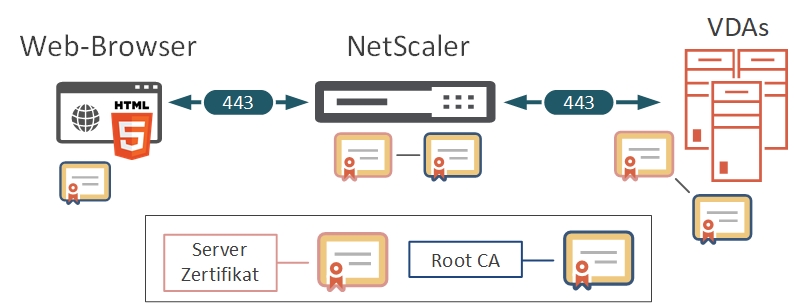

Je nachdem wie Sie Ihre Infrastruktur gestalten wollen, haben Sie eine Wahl zwischen zwei Option: mit einem SSL Zertifikat auf jedem VDA oder ohne.

Option 1 – ohne SSL Zertifikat auf den VDAs

In diesem Fall sind keinen installierten Zertifikaten auf den VDAs mehr notwendig, um eine Verbindung von einem HTML5-fähigen Browser herzustellen. Die Verbindung zwischen den End-Geräten (User Devise und VDA) muss verschlüsselt werden. Es gibt zwar Internet-Browser (z.B.), die durch eine minimale Anpassung eine unverschlüsselte Web Socket-Verbindung ermöglichen.

Option 2 – mit SSL Zertifikat auf den VDAs

Konfigurationsschritte:

Die Konfiguration lässt sich grob in sechs Schritte unterteilen. Die Schritte 1 und 2 sind für die Option 1 notwendig, die Schritte 1 bis 6 für die Option 2.

- Citrix Richtlinien Anpassung

- BereitstellungsoptionAnpassung

- Zertifikate auf den VDAs installieren

- SSL auf den VDAs aktivieren

- SSL-Verbindungen für die ausgewählte Bereitstellungsgruppe aktivieren

- DNS-Auflösung auf der Citrix-Site aktivieren

1. Citrix Richtlinien Anapassung (Optional)

Es ist nicht mehr notwendig, die WebSocket-Einstellungen zu aktivieren. Die Kommunikation findet ausschließlich über den Port 443 und nicht mehr über den Port 8008 statt.

Folgende Citrix-Richtlinien sind anzupassen:

- WebSockets connections: auf Allowed

- Web Sockets port number: auf 8008

- WebSockets trusted origin server list: *

2. Bereistellungsoption konfigurieren

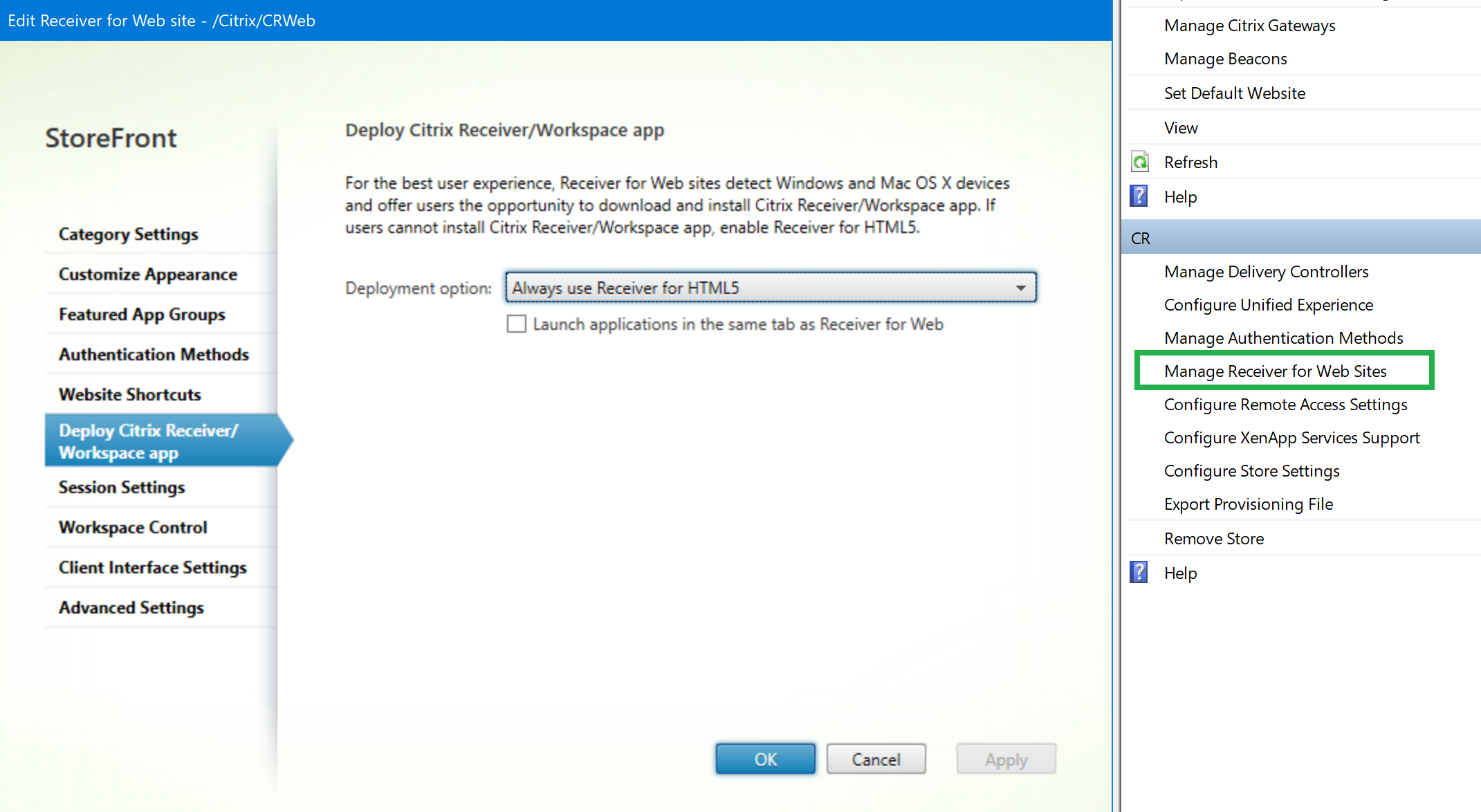

Melden Sie sich auf dem StoreFront-Server an und navigieren Sie zu:

Receiver für Web-Sites verwalten > Konfigurieren > Citrix Receiver / Workspace-App bereitstellen > Bereistellungsoption:

- Immer Receiver für HTML5 verwenden (Always use Receiver for HTML5)

- Verwenden Sie Receiver für HTML5, wenn die lokale Version von Citrix Receiver/ Workspace-App nicht verfügbar ist (Use Receiver for HTML5 if local Citrix Receiver / Workspace-App is unavailable)

- Lokal installieren

Wählen Sie eine Option, die für Ihre Infrastruktur am besten passt.

Außerdem ist es sinnvoll, für den HTML5 Zugang einen separaten Store einzurichten.

3. Zertifikate auf den VDAs installiert

Auf jedem VDA muss ein Zertifikat installiert werden. Wichtig ist, dass es sich dabei nicht um ein Wildcard-Zertifikat handelt. Der Subjekt Alternative Name muss den DNS-Namen des VDAs beinhalten. Der FQDN des VDAs soll mit den FQDN im Computerzertifikat übereinstimmen.

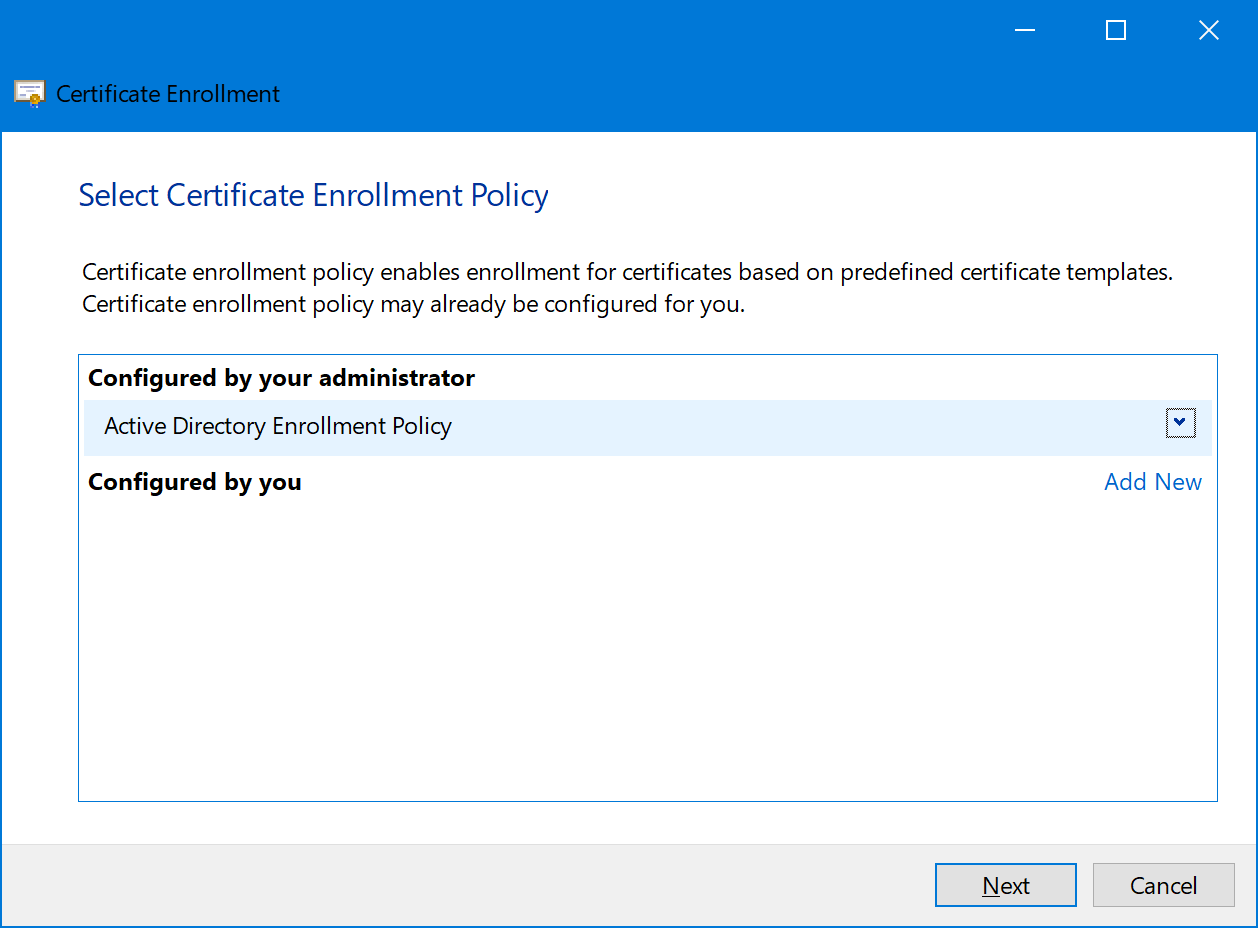

3.1. Starten Sie die Zertifikat-Management Konsole (Certlm.msc)

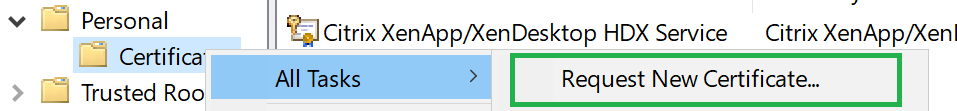

3.2. Navigieren Sie zu Personal > Certificates

3.3. Rechte Maustaste > All Tasks > Request New Certificate…

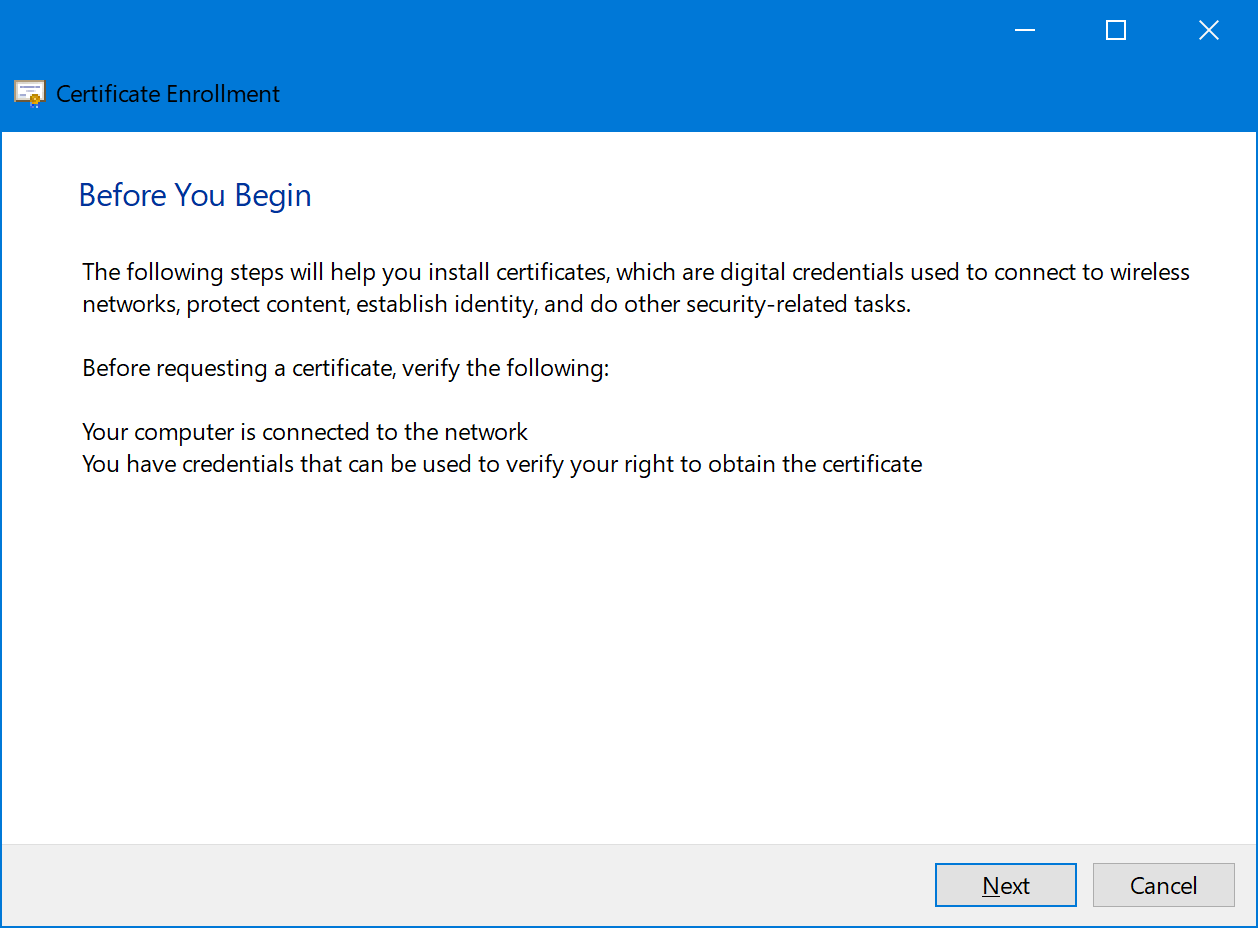

3.4. Next

3.5. Next

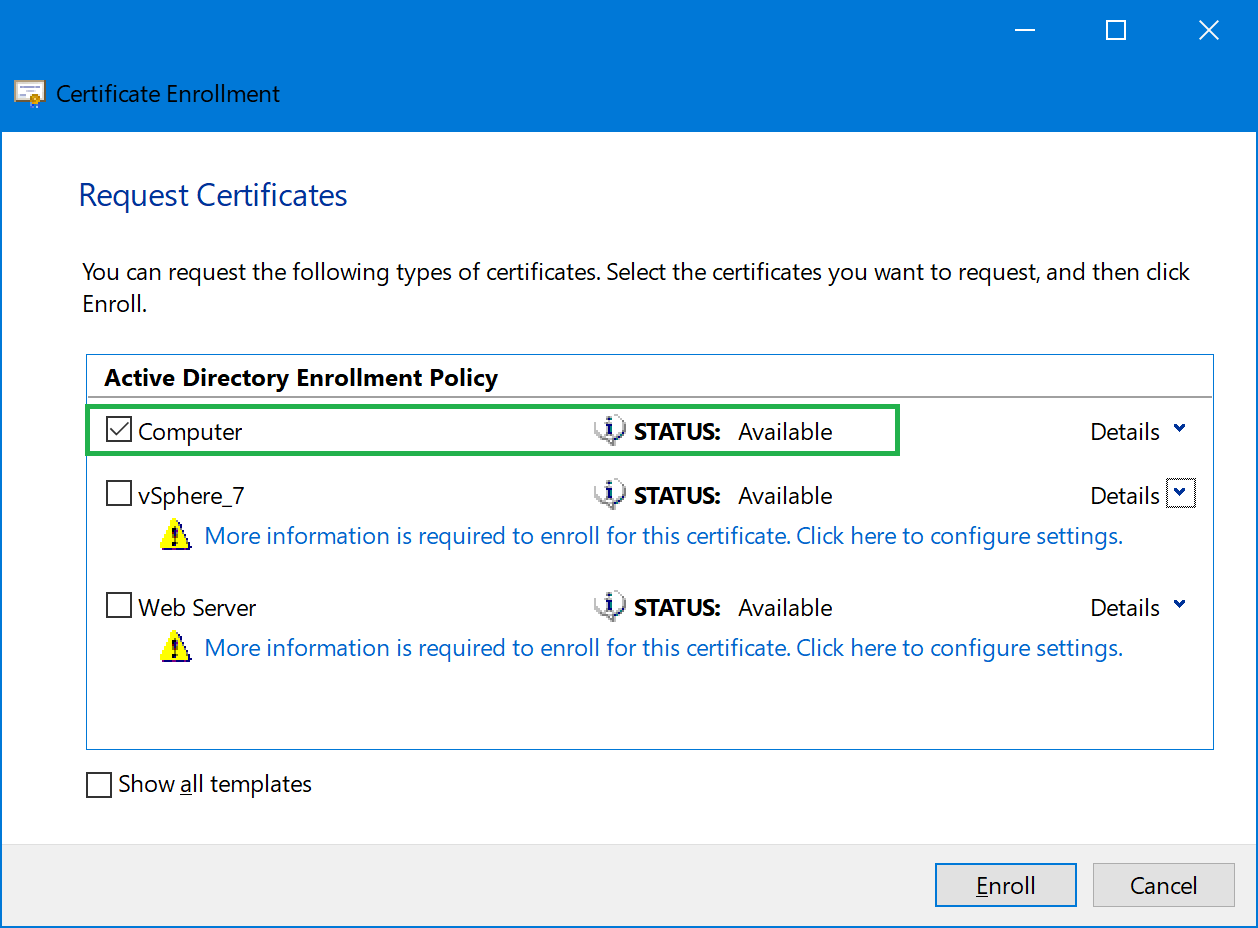

3.6. Wählen Sie für Sie für eine passende Zertifikat-Vorlage

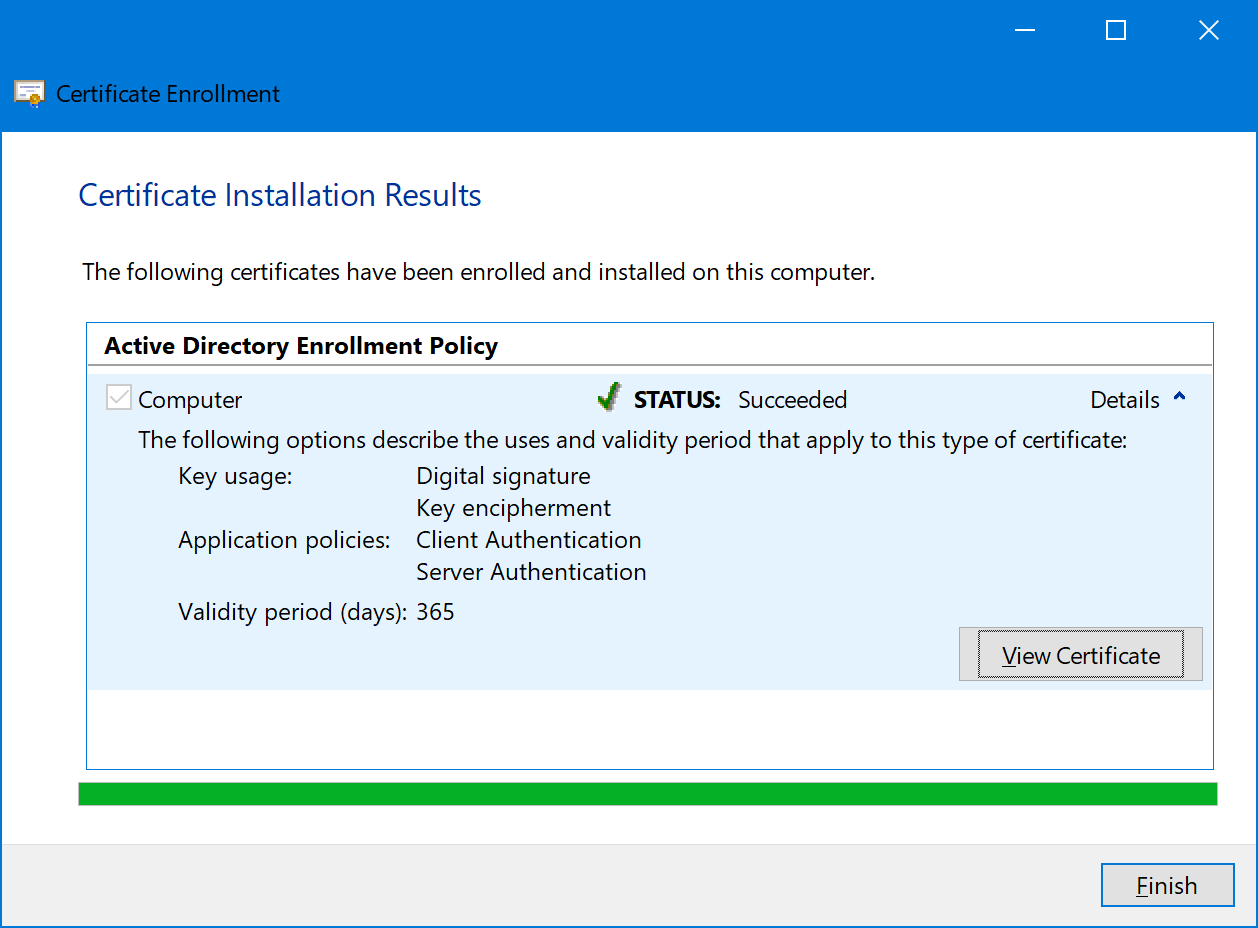

3.7. Schließen Sie den Wizard

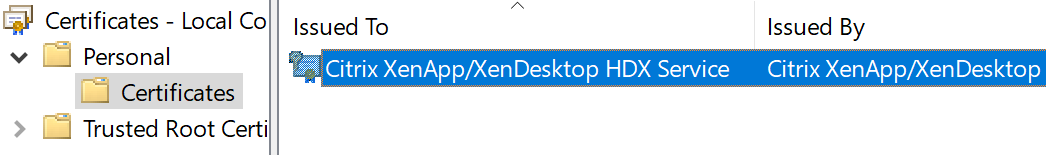

3.8. Wie man sieht, ist das Zertifikat erfolgreich installiert.

4. SSL auf den VDAs aktivieren

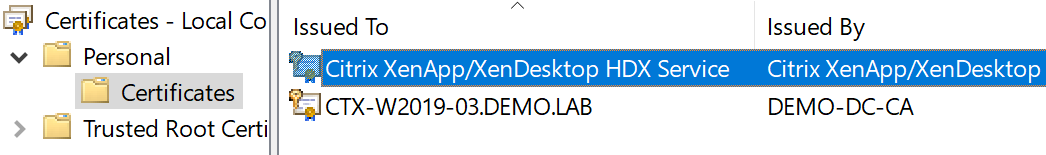

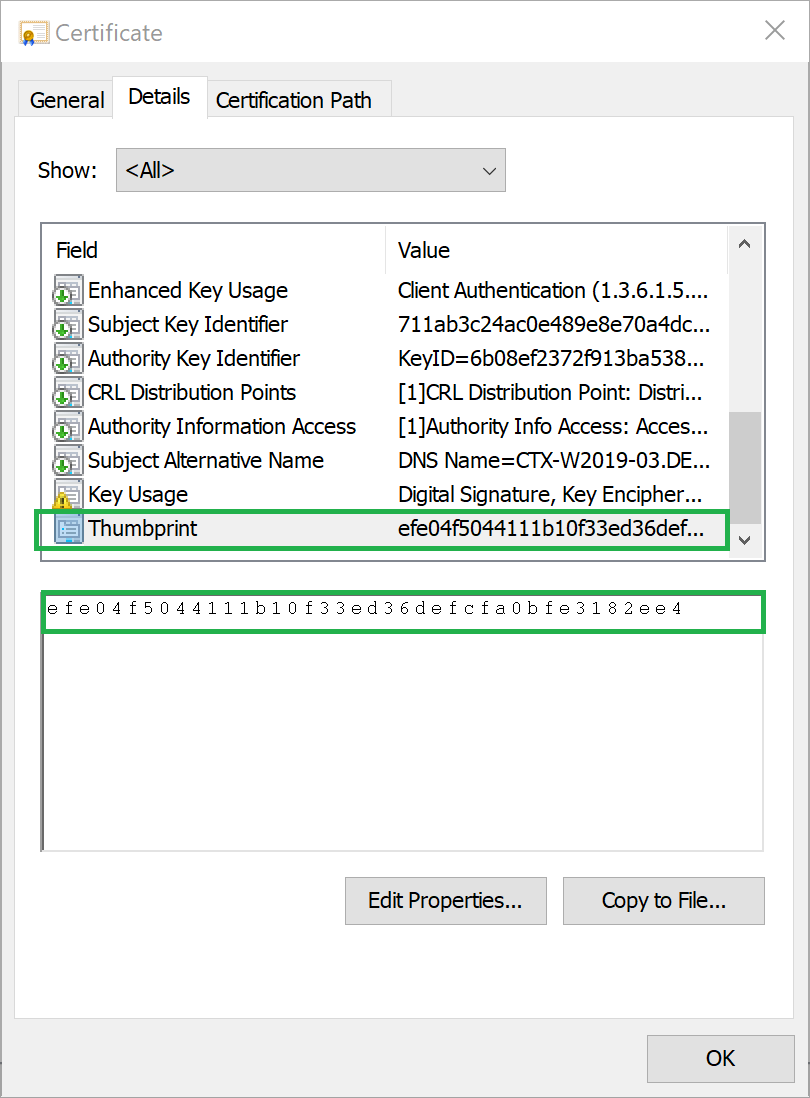

4.1. Wählen Sie das installierte Zertifikat aus, und klicken Sie mit der rechten Maustaste auf Properties > Details.

4.2. Klicken Sie auf Thumbprint und kopieren Sie den Hashwert

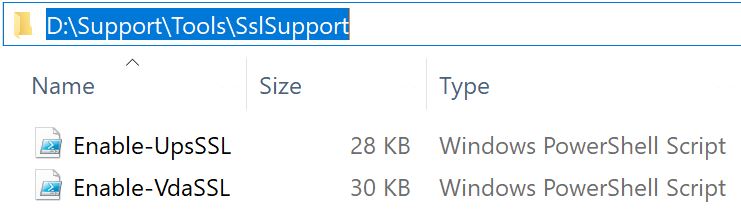

4.3. Im weiteren Schritt wird uns die Dateien Enable-VdaSSL.ps1 benötigt. Die Datei befindet sich auf der Install-DVD in dem Ordner DVD:\Support\Tools\SslSupport

Starten die PowerShell Konsole als Administrator und geben Sie die folgende Befehlskette ein:

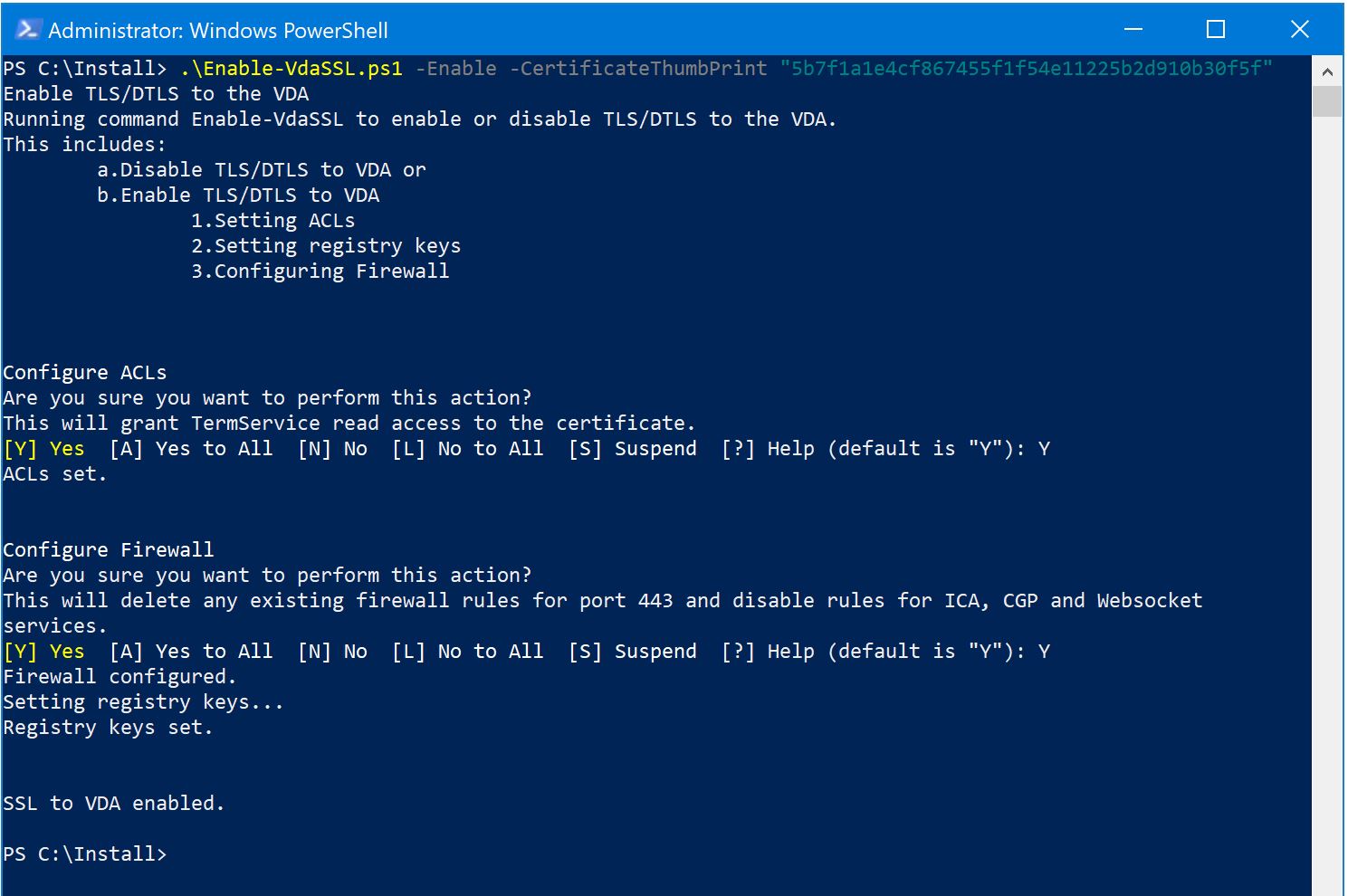

Enable-VdaSSL.ps1 -Enable

Standardmäßig ist auf jedem VDA ein weiteres Computerzertifikat installiert: Citrix XenApp/Xendesktop HDX Service. Wenn es bei Ihnen der Fall ist, geben dann den kopierten Thumbprint-Wert (Fingerabdruck) ein. So können Sie gewährleisten, dass das „richtige“ Zertifikat“ für angebunden wird.

Enable-VdaSSL.ps1 -Enable -CertificateThumbPrint "Ihr_Thumbprint_Wert"

4.4. Bei der Ausführung sind noch zwei Entscheidungen zu treffen:

Configure ACLs. Die Entscheidung hat keine direkte Auswirkung und kann mit Yes beantwortet werden.

Configure Firewall. Hier wird Ihnen vorgeschlagen, die Ports 1494 (ICA), 2598 (Session Reliability) und 8008 (Websocket) zu sperren. Wenn Sie damit einverstanden sind, klicken Sie auf Yes.

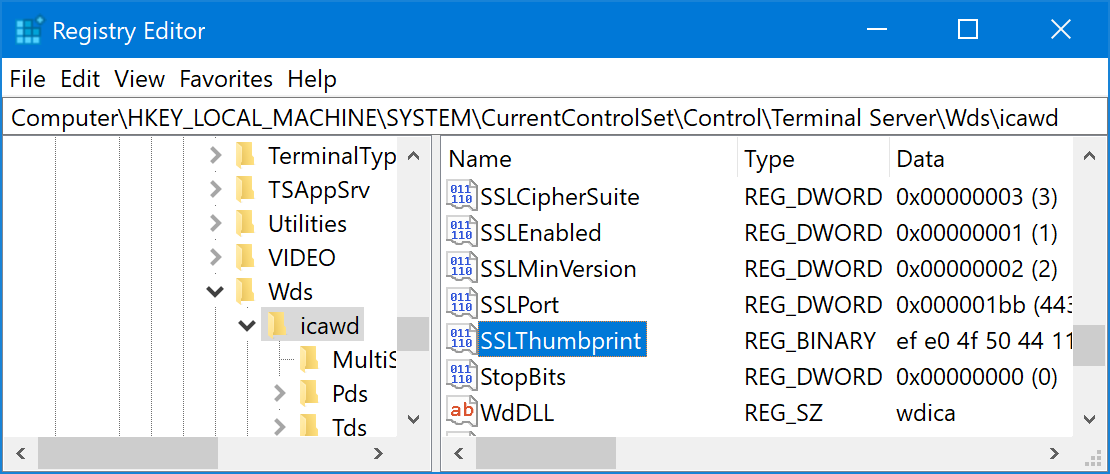

Zur Info: Den Thumbprint Wert ist einschließend unter dem folgenden Registry-Zweig zu finden:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\icawd

5. SSL-Verbindungen für die ausgewählte Bereitstellungsgruppe aktivieren

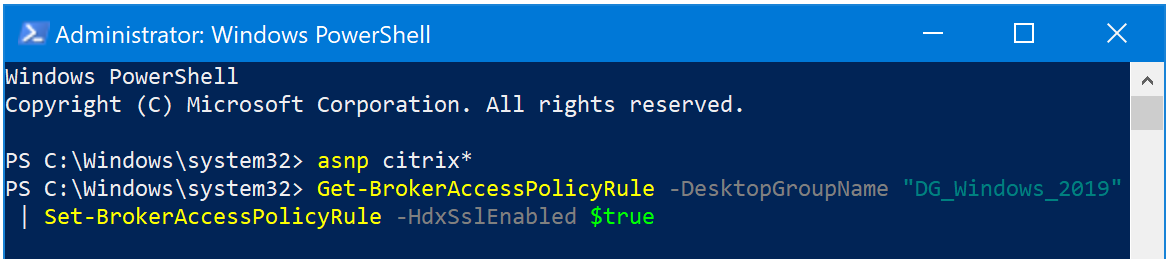

Zwei weitere Konfigurationsschritte werden auf dem Delivery Controller durchgeführt. In diesem Punkt aktiviert man die verschlüsselte Kommunikation zwischen dem HTML5 Receiver und den VDAs einer bestimmten Bereitstellungsgruppe.

5.1. PowerShell als Administrator starten

5.2. Führen Sie das Citrix PowerShell Snap-In hinzu – asnp citrix*

5.3. Get-BrokerAccessPolicyRue -DesktopGroupName “Name der Bereitstellungsgruppe” | Set-BrokerAccessPolicyRule -HdxSslEnabled $true

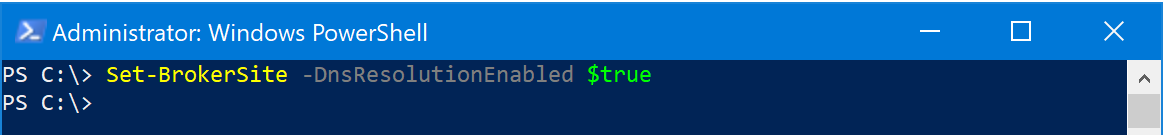

6. DNS-Auflösung auf der Citrix-Site aktivieren

Führen Sie einen weiteren Befehl aus. In diesem Fall wird sichergestellt, dass die FQDN des VDAs innerhalb der ICA-Datei an den Client weitergeleitet wird. Der FQDN des VDAs muss mit dem FQDN im Computerzertifikat übereinstimmen.

Set-BrokerSite -DnsResolutionEnabled $true

Datenaustausch zwischen HTML5 Session und lokalen Client verbieten

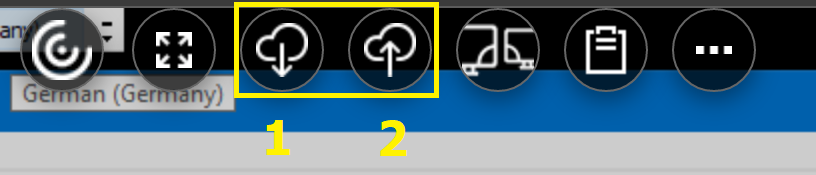

Diese Anleitung ist nur auf Google Chrome und Microsoft Edge anwendbar. Standardmäßig ist die Dateiübertragung zwischen einem Benutzergerät und einer virtuellen XenDesktop-Sitzung erlaubt.

Die vorher aktivierte Clientlaufwerkzuordnung hat für HTML5 Receiver keinerlei Wirkung. Der Benutzer darf über die Upload-Option auf alle eigenen Laufwerke zugreifen.

Download – Upload Buttons

- Download

- Upload

Es gibt zwei Möglichkeiten, wie Sie diese Optionen deaktivieren können:

1. Citrix Richtlinien: Allow file transfer between desktop and client - Prohibited (Dateiübertragung zwischen Desktop und Client -zulassen)

2. Registry-Werte auf den VDAs anpassen:

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\GroupPolicy\Defaults\IO

“AllowFileTransfer”=dword:00000000

Nach der Aktivierung sieht die Leiste wie folgt aus: