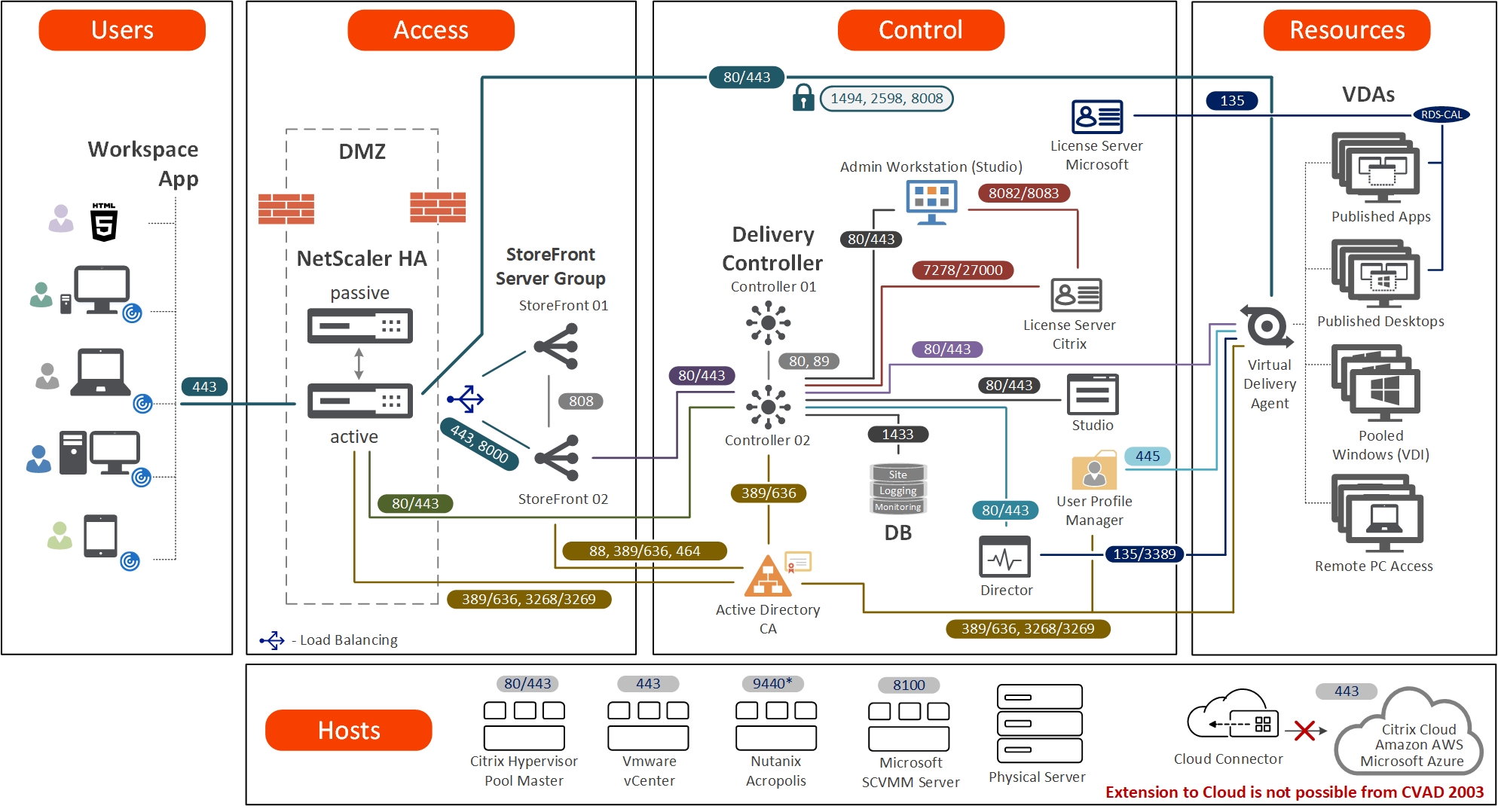

Die Citrix FMA-Architecture ist seit mehreren Jahren fast unverändert, trotzdem gibt es immer noch Bedarf an die einfache Architekturbeschreibung. Hier finden Sie ein detailliertes Architekturdiagramm, inkl. benötigte Kommunikationsports, sowie eine Beschreibung der Komponenten. Eine passende Visio-Datei finden Sie ebenfalls auf dieser Seite.

Citrix Virtual Apps and Desktops - Architecture Diagram and Communication Ports

Download: Citrix_Architecture_Communication_Ports-onPrem.pdf

Download: Citrix_Architecture_Communication_Ports-onPrem.vsdx oder hier

Citrix Virtual Apps and Desktops Firewall Ports

| Source | Destination | Type | Port | Beschreibung |

| NetScaler Gateway |

LDAP Server (AD) |

TCP | 389 | LDAP Standard Verbindung |

| 636 | LDAP SSL Verbindung | |||

| 3268 | Verbindung zum Global Catalog | |||

| 3269 | SSL Verbindung zum Global Catalog | |||

| STA auf Delivery Controller |

TCP | 80 443 |

Secure Ticketing Authority / XML | |

| VDA | TCP | 1494 | ICA/HDX Verbindung zum VDA | |

| UDP | 1494 | Kommunikation per EDT Protocol | ||

| TCP | 2598 | ICA/HDX mit Session Reliability | ||

| TCP | 443 | ICA/HDX über 443 | ||

| TCP | 8008 | Kommunikation per HTML5 | ||

| StoreFront | TCP | 443 | Callback URL | |

| StoreFront | Domain Controller | TCP/UDP | 443 | LDAP Standard Verbindung |

| TCP | 636 | LDAP SSL Verbindung | ||

| TCP/UDP | 88 | Kerberos | ||

| TCP/UDP | 464 | Kerberos-Kennwortänderung | ||

| StoreFront | TCP | 808 | Replikation der Konfiguration innerhalb der Servergruppe | |

| Delivery Controller | TCP | 80 443 |

Kommunikation mit dem Delivery Controller | |

| Delivery Controller | MS SQL Server | TCP | 1433 | Kommunikation mit dem Datenbank Server |

| VMware vCenter | TCP | 433 | Kommunikation mit der vSphere Infrastruktur | |

| SCVMM | TCP | 8100 | Kommunikation mit der Hyper-V Infrastruktur | |

| XenServer | TCP | 443 | Kommunikation mit der Citrix Hypervisor Infrastruktur | |

| Delivery Controller | TCP | 80 | Kommunikation zwischen den Delivery Controller | |

| Delivery Controller | TCP | 89 | Local Host Cache (SQL Fallover) | |

| License Server | TCP | 27000 | Kommunikation mit dem License Server | |

| TCP | 7279 | Vendor Daemon, Check-in/check-out von Lizenzen | ||

| VDA | TCP | 80/443 | Bidirektionale Informationsaustausch | |

| Director | Delivery Controller | TCP | 80/443 | Kommunikation mit dem Controller |

| VDA | TCP | 135/3389 | Remote Assistance | |

| Studio (Admin PC) | Delivery Controller | TCP | 80/443 | Kommunikation mit dem Controller |

| License Server | TCP | 8082 | Citrix License Administration Console | |

| License Server | TCP | 8083 | Citrix Lizenzierung Manager (moderne Webconsole) | |

| VDA | TCP | 135/3389 | Remote Assistance | |

| VDA | Workspace App | TCP/UDP | 1494 | ICA/HDX Protokoll (UDP nur für EDT) |

| TCP/UDP | 2598 | ICA/HDX mit Session Reliability (UDP nur für EDT) | ||

| TCP | 443 | ICA/HDX über 443 | ||

| TCP | 8008 | ICA/HDX über WebSocket für HTML5 | ||

| Print Server (optional) | TCP | 7229 | Universal Print Server Data Stream | |

| TCP | 8080 | Universal Print Server Listener |

Quellen:

- CTX101810 - Communication Ports Used by Citrix Technologies

- CTX113250 - Required Ports for Citrix NetScaler Gateway in DMZ Setup

- Firewall für Active Directory-Domänen

Im Weiteren versuche ich die Architekturkomponenten entsprechenden des Diagramms zu beschreiben.

Die Citrix Referenzarchitektur besteht aus fünf standardisierten Schichten der Citrix Design Methodologie. Wobei der Control-Layer nicht nur aus Citrix-eigenen Komponenten besteht, sondern viele für die Windows-Infrastruktur relevante Bestandsteile beinhaltet.

Diese Schichten sind wie folgt:

User Layer – auf dieser Ebene befinden sich die Benutzer, die auf die Citrix Infrastruktur zugreifen wollen und die Endgeräte, von denen auf die Infrastruktur zugegriffen wird. Hier wird auch festgelegt, wer, aus welchem Ort und wie auf die Zielsysteme zugreifen soll. Auch das Thema Bandbreite wird auf dieser Ebene betrachtet.

Access Layer – hier befinden sich die Komponenten, die zur Benutzerauthentifizierung verwendet werden: NetScaler Gateway und StoreFront. An dieser Ebene wird auch die Liste von Apps erstellt, auf die die Benutzer zugreifen dürfen. Aber die Entscheidung wer und welche Applikation verwenden darf, wird auf anderer Ebene getroffen, nämlich auf dem Control Layer.

Control Layer – diese Schicht beinhaltet sowohl eine eigene Citrix-Verwaltungsebene (Delivery Controller, Lizenzserver, Director, Datenbanken), als auch allgemeine Infrastruktur-Dienste, wie z.B. Active Directory, CA, DNS, DHCP, RDS- Lizenzserver usw.

Resource Layer – ist eine Sammlung von verschiedenen Ressourcen, die den Benutzern zur Verfügung stehen: Virtuelle Desktops, virtuelle Server, virtuelle Applikationen, die auf solchen Servern gehostet werden oder auch physische Server.

Host Layer oder besser gesagt Hardware-Layer – auf dieser Ebene befindet sich die physische Infrastruktur: Netzwerk-, Rechen- und Speicher-Ressourcen.

Citrix Infrastruktur Komponenten

Workspace App

Workspace App (Citrix Receiver) ist eine Client-Software, die benötigt wird, um von einem User Endgerät aus auf den Citrix Virtual Apps und Desktops veröffentlichte Anwendungen/Desktops zuzugreifen. Es spielt auch keine Rolle, ob die Ressourcen aus der Cloud kommen oder On-Premise gehostet werden. Workspace App unterstützt fast alle auf dem Markt existierende Endgeräte (iOS, Mac, Linux, Android, Chrom, HTML5, Windows). Unteranderem ist die Workspace App in mehrere embedded Betriebssysteme bei Thin Clients integriert. Außerdem bietet Workspace App einige sinnvolle Zusatzkomponenten, die sowohl vollintegriert sind (Add Protection) als auch als Add-On (Desktop Lock) angeboten werden.

Citrix Gateway (NetScaler Gateway)

Das NetScaler Gateway wird hauptsächlich dazu verwendet, um externen Benutzern einen sicheren Zugang zu einer internen Citrix Virtual Apps and Desktops Infrastruktur zu gewährleisten. Wie auf dem Bild zu sehen ist, ist der NetScaler die erste Authentifizierungsstufe für externe Benutzer. Citrix NetScaler (Citrix ADC, Citrix Gateway) hat unteranderem eine Reihe von unterschiedlichen Funktionen, wie z.B. L4-L7 Load Balancing, Advanced Traffic Management usw.

Zwecks Hochverfügbarkeit können zwei NetScaler Appliances zu einem Active-Passive oder Active-Active Cluster zusammengefügt werden.

Citrix StoreFront

Citrix StoreFront ist eine auf Basis von Windows IIS installierte Komponente, die den angemeldeten Benutzern eine vollständige Liste der verfügbaren Ressourcen, anhand der konfigurieren Berechtigungen, bereitstellt.

Die bereitgestellten Ressourcen können sowohl über eine gehostete Webseite (Receiver for Web) als auch von einer Workspace App erreicht bzw. gestartet werden. Unabhängig von der Zugriffsart hat der Benutzer einen identischen Weboberfläche. Die internen Benutzer können direkt (ohne NetScaler) auf die StoreFront-Ressourcen zugreifen. Auf einem StoreFront Server können mehrere einzelne Stores konfiguriert werden, die unterschiedlichen Einstellungen haben.

Bis zu sechs StoreFront Server können zwecks Konfigurationsvereinfachung zu einer Server Gruppe zusammengefügt werden, wobei die Synchronisierung der Konfiguration manuell initiiert werden soll. Die Hochverfügbarkeit und Lastverteilung lassen sich schnell mit einem externen Load Balancer realisieren. Beachten Sie, dass es bei einem Ausfall noch genügend freie Kapazität zur Verfügung (N + 1 für Redundanz) steht.

Citrix Delivery Controller

Citrix Delivery Controller dient der Verwaltung der Citrix Infrastruktur und hat mehrere Aufgaben: vermittelt Verbindungen zwischen den Benutzern und den angefragten Ressourcen und sorgt dabei für eine optimale Auslastung, authentifiziert Benutzer, verwaltet die VDAs mit Hilfe der einzelnen Dienste, kommuniziert mit den Datenbanken. Die Hochverfügbarkeit und Lastverteilung benötigten keine zusätzlichen Komponenten, da alle relevanten Informationen in einer zentralen Datenbank gespeichert werden und von jedem Controller direkt abgefragt werden.

Datenbanken

Während des Setups werden drei DBs installiert: Site, Configuration Logging und Monitoring. Site DB beinhaltet alle Konfigurationsdaten, sowie Information zu aktuellen Sitzungen. Configuration Logging DB speichert die Informationen über die von den Administratoren vorgenommenen Änderungen. In der Monitoring DB wird die Information gespeichert, die für Citrix Director benötigt werden.

Director

Der Citrix Director ist eine webbasierte (Microsoft IIS) Monitoring-Konsole, die auch für Troubleshooting der Citrix Virtual Apps and Desktop Infrastruktur vorgesehen ist. Citrix Director bietet mittlerweile einen detaillierten Einblick in User Session und gibt den Administratoren die Möglichkeit die Session zu steuern, wie z.B. hängende Prozesse beenden, Benutzerprofil zurücksetzen, VM neu zu starten usw. Auf dem Dashboard sind allgemeine Informationen und Fehler in Echtzeit zu sehen. Im Bereich Trends findet man unterschiedliche historische Daten und grafische Analysen. Mehrere Citrix Director können über eine zentrale URL erreicht werden (Load Balancing).

Citrix Studio / Admin Workstation

Citrix Studio ist eine Verwaltungskonsole, die zur Administration und Konfiguration der CVAD Infrastruktur verwendet wird. Die Konsole kann sowohl auf dem Delivery Controller als auch auf einer separaten VM (Admin Workstation) installiert werden.

Citrix License Server

Der Lizenzserver beherbergt und verwaltet die Citrix Produktlizenzen. Auf dem Server befinden sich zwei webbasierte Management Konsolen, die nicht nur zur Verwaltung eingesetzt werden, sondern auch ein historisches Reporting bieten. Im Gegensatz zu den anderen Citrix Komponenten werden die Management Konsolen nicht auf Basis von IIS bereitgestellt. Jede Citrix Infrastruktur muss mindestens über einen dedizierten oder einen gemeinsam genutzten Lizenzserver verfügen. Das Thema Hochverfügbarkeit und Redundanz spielen bei dem Lizenzserver eine sekundäre Rolle, da die Citrix-Infrastruktur einen eingebauten 30-tägigen Grace-Periode-Mechanismus hat.

Microsoft License Server

Ein weiterer Lizenzserver wird für die Bereitstellung der RDS CALs (Remote Desktop Services Client Access License) benötigt. Beachten Sie, dass im Gegensatz zum Citrix Lizenzserver Microsoft keinerlei Grace-Periode anbietet. Microsoft License Server hat keine integrierte Hochverfügbarkeit. Außerdem es ist auch wichtig, welcher Lizenzart dabei verwendet wird. Bei der Lizenzierung „Pro Benutzer“ kontaktiert der RDS Session Host (VDA) jedes Mal den Lizenzserver, wenn eine Session initiiert wird. Wenn der Lizenzserver nicht verfügbar ist, wird keine Verbindung aufgebaut. Bei der Verwendung von „Pro Geräte“-Lizenzen ist die Situation wesentlich komplizierter, da es davon abhängt, ob die Verbindung zum ersten Mal hergestellt wird (temporary CAL), oder bereits stattgefunden hat (permanent CAL).

Leider habe ich keine eindeutige HA-Empfehlung, da die Lizenzart eine sehr wichtige Rolle dabei spielt. Der Verlust eines Lizenzservers mit „Pro Geräte“- Lizenzen ist weniger kritisch als eines mit „Pro Benutzer“-Lizenzen. Sie können z.B. die RDS CALs zwischen zwei Servern splittern.

Im Falle VDI-Nutzung (Citrix Virtual Desktops auf Basis von Windows 10) können Sie sich diesen Server sparen.

- Understanding the RDS CAL model

- Licensing Windows desktop operating system for use with virtual machines

User Profil Manager

User Profil Manager ist eine optionale, aber in die CVAD-Infrastruktur integrierte Benutzerprofil-Lösung. UPM lässt sich mit einem minimalen administrativen und infrastrukturellen Aufwand implementieren, da die Lösung im groben aus zwei Kernkomponenten besteht: einen Fileshare und eine Reihe von Konfigurationsrichtlinien.

KMS Server

Das Thema Lizenzierung wäre ohne einen Microsoft Key Management Server nicht vollständig gewesen. In CVAD-Umgebung wird der KMS zur Aktivierung von Microsoft Produkten verwendet.

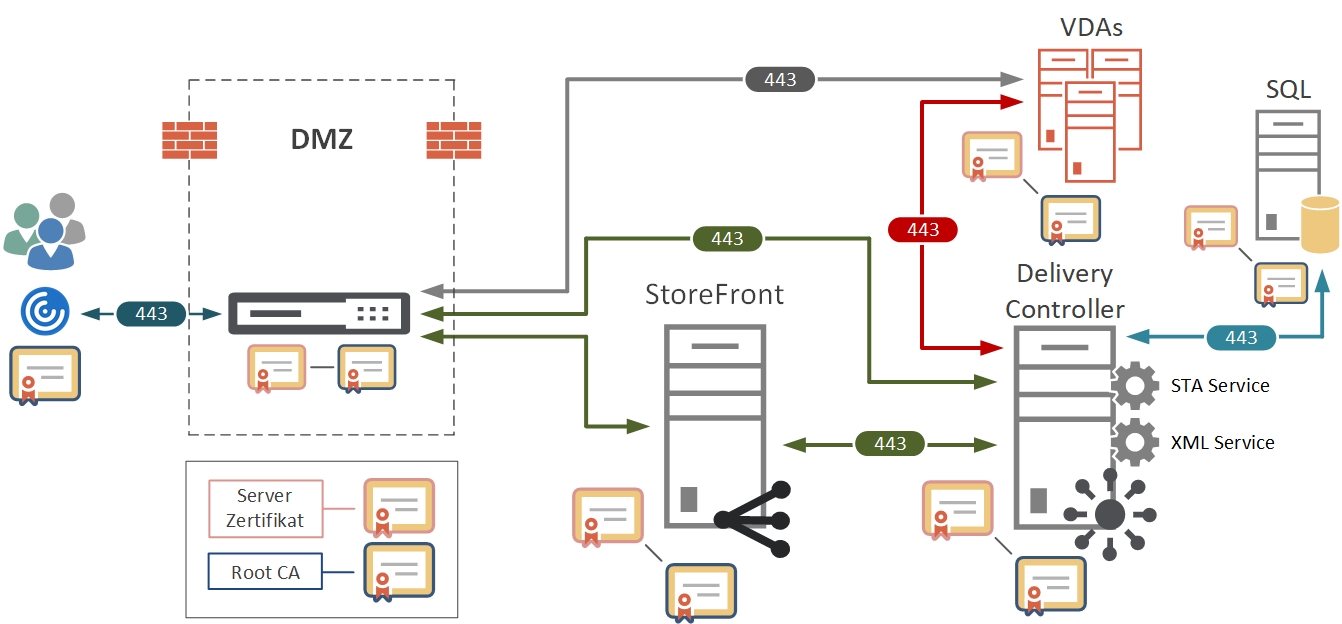

Certificate Authority

Für eine moderne Citrix Infrastruktur wird unbedingt eine CA benötigt, um eine End-To-End Verschlüsselung zwischen den Citrix Komponenten zu gewährleisten. Ein Bild sagt mehr als tausend Worte:

End-To-End Encryption with XenApp and XenDesktop Security guidance for Citrix Deployments

Virtual Delivery Agent (VDA)

Der Virtual Desktop Agent ist eine Software-Komponente, die auf einem Windows Server- oder Desktop-Betriebssystem oder auch Linux installiert wird. VDA macht aus einem RDSH einen Citrix „Worker“ und ermöglicht die Nutzung von Ressourcen (einzelne Apps oder kompletter Desktop) auf diesem System.

Active Directory & Co.

Der Verzeichnisdienst Active Directory ist ein Kernstück jeder Microsoft Infrastruktur und ein untrennbares Teil der CVAD Bereitstellung. AD beinhaltet alle Benutzer- und Computer-Konten, sowie Benutzer-Gruppen und ist für deren Autorisierung und Authentifizierung erforderlich (stark vereinfacht). Auch solche integrierte AD-Dienste gehören dazu: Domain Name System (DNS), Network Time Protocol (NTP).

DHCP stellt die einzige Ausnahme dar, und wir nur für die Bereitstellung per MVS benötigt.